Un viaje al corazón de las amenazas digitales para entender y combatir el software malicioso.

Puntos Clave para Llevar

- El malware es más que un «virus»: Es un término que engloba cualquier software con intención maliciosa, incluyendo troyanos, spyware, ransomware y gusanos, cada uno con objetivos y métodos de propagación únicos. La intención de dañar es lo que lo define.

- La propagación es la diferencia clave: Un virus se autorreplica infectando archivos y necesita acción humana para propagarse. Un troyano no se replica, sino que engaña al usuario para que lo instale. El spyware tampoco se replica y se especializa en ocultarse para espiar.

- Las motivaciones han evolucionado: Lo que empezó como vandalismo digital o bromas se ha transformado en una industria criminal globalizada. Las principales motivaciones hoy son el beneficio económico, el espionaje corporativo y estatal, y el sabotaje de infraestructuras críticas.

- La defensa es una responsabilidad compartida: Ninguna herramienta es 100% infalible. La protección más efectiva es una «defensa en profundidad» que combina tecnología (antivirus, firewalls), prácticas seguras (actualizaciones, contraseñas fuertes) y, sobre todo, la concienciación del usuario para no caer en engaños.

¿Qué es el Malware? Más Allá del «Software Malicioso»

En el lenguaje cotidiano, es muy común que la gente use la palabra «virus» para referirse a cualquier problema que tenga su ordenador. ¿El ordenador va lento? «Tengo un virus». ¿Aparecen anuncios extraños? «Es un virus». Aunque es una forma fácil de hablar, técnicamente no es precisa. La palabra correcta para todo este universo de amenazas es malware.

El término «malware» es una simple contracción de dos palabras en inglés: malicious software, o software malicioso. Y la definición es exactamente esa: cualquier programa, archivo o fragmento de código informático que ha sido diseñado a propósito con una intención hostil. Esta es la clave de todo. Un programa que tiene un error y borra un archivo por accidente es un bug, un fallo. Pero un programa diseñado específicamente para borrar ese archivo es malware. La intención lo es todo.

Su objetivo es siempre subversivo. Busca infiltrarse en un dispositivo —ya sea un gran servidor de una empresa, tu ordenador personal o tu teléfono móvil— para hacer algo que tú no quieres que haga. Esto puede ir desde interrumpir su funcionamiento normal, obtener acceso no autorizado a tus datos, o simplemente dañar sus componentes lógicos. A diferencia del software que instalas voluntariamente y que funciona para tu beneficio, el malware opera mediante el engaño y la intrusión, violando la integridad y confidencialidad de tus sistemas.

Así que, cuando hablamos de malware, hablamos de una categoría paraguas inmensa. Dentro de este gran grupo se encuentran los famosos virus, pero también los gusanos, troyanos, ransomware, spyware, adware y muchos otros. Cada uno de ellos es como una especie diferente en un ecosistema de amenazas, con sus propias características, formas de propagarse y objetivos. Entender este ecosistema es el primer paso para poder defenderse de él.

Las Motivaciones Detrás del Malware: ¿Quién los Crea y Por Qué?

Comprender por qué alguien se tomaría la molestia de crear y distribuir software dañino es tan importante como entender cómo funciona. Las razones han cambiado drásticamente con el tiempo. Lo que una vez fue el terreno de juego de adolescentes curiosos o bromistas, hoy es el campo de batalla de una industria criminal global y una herramienta de poder geopolítico.

Las motivaciones de los ciberdelincuentes, o «actores de amenazas», se pueden agrupar en unas pocas categorías principales.

Beneficio Económico 💰

Esta es, de lejos, la razón más común en el panorama actual. El dinero mueve el mundo, y el ciberespacio no es una excepción. Los delincuentes usan el malware como una herramienta directa para generar ingresos de muchas maneras. La más conocida es la extorsión a través del ransomware, ese tipo de malware que cifra todos tus archivos y te pide un rescate para devolvértelos.

Pero hay más formas. El robo de credenciales bancarias y números de tarjetas de crédito mediante troyanos bancarios y spyware es un negocio muy lucrativo. Los datos robados, desde tus contraseñas hasta tu información personal, se venden luego en mercados clandestinos en la dark web.

Espionaje y Robo de Datos

El malware es una herramienta fundamental para espiar, tanto a nivel de empresas que compiten entre sí como a nivel de gobiernos. El objetivo aquí no es el dinero directo, sino el robo sigiloso de información confidencial. Hablamos de propiedad intelectual, secretos comerciales, bases de datos de clientes o información de inteligencia gubernamental.

Un caso que saltó a los titulares mundiales fue el del spyware Pegasus. Este malware, presuntamente utilizado por varios gobiernos, se usó para vigilar los teléfonos de periodistas, activistas de derechos humanos y opositores políticos, demostrando el increíble poder del malware como un arma de espionaje de alto nivel.

Sabotaje y Disrupción

A veces, la intención es simplemente causar daño. El objetivo puede ser interrumpir las operaciones de una empresa rival, destruir datos críticos o, en los casos más extremos, dañar infraestructuras físicas en el mundo real. El malware de tipo wiper es un claro ejemplo; su única función es borrar de forma irreversible toda la información de los ordenadores que infecta.

El caso más famoso de sabotaje digital con consecuencias físicas fue Stuxnet. Este gusano informático increíblemente complejo fue diseñado, según todos los indicios, para atacar el programa nuclear de Irán. Demostró al mundo que una línea de código podía saltar del mundo digital y causar la destrucción física de maquinaria industrial.

Hacktivismo

Aunque es menos común que la motivación económica, algunos grupos usan el malware como una forma de protesta. El hacktivismo emplea herramientas como los ataques de denegación de servicio (DDoS) para tumbar sitios web, o la filtración de datos para llamar la atención sobre una causa política o social. Su objetivo no es el lucro, sino el mensaje.

Esta evolución en las motivaciones nos dice mucho sobre cómo ha madurado internet. Un espacio que nació para la experimentación académica se ha convertido en un dominio donde se libran batallas económicas, políticas y militares cada día.

Un Viaje en el Tiempo: Breve Historia del Malware

La historia del malware es un reflejo de nuestra propia historia con la tecnología. Es una crónica fascinante de cómo la creatividad humana, tanto para construir como para destruir, ha evolucionado en un ciclo sin fin de ataque y defensa.

Los Cimientos Teóricos (Años 40-60)

Aunque parezca mentira, las ideas que sustentan al malware son casi tan antiguas como la computación misma. En la década de 1940, el brillante matemático John von Neumann, mientras trabajaba en los «autómatas autorreplicantes», sentó las bases teóricas que describirían el comportamiento de un virus informático: un programa capaz de hacer copias de sí mismo.

La Era Experimental (Años 70)

El primer ejemplo práctico de algo parecido a un virus apareció en 1971 en ARPANET, la red precursora de Internet, donde se empezaron a descargar malware de forma rudimentaria. Un programa llamado Creeper, creado por Bob Thomas, no era realmente malicioso. Era un experimento diseñado para moverse entre ordenadores mostrando el mensaje: «I’m the Creeper. Catch me if you can!» («Soy la Enredadera, un tipo de malware que puede instalarse al abrir un archivo adjunto malicioso. ¡Atrápame si puedes!»). Poco después, otro programador, Ray Tomlinson, creó Reaper, un programa diseñado para cazar y eliminar a Creeper. Este se convirtió, sin querer, en el primer software antivirus de la historia. Este ciclo de creación y eliminación marcó el inicio de la dinámica de ciberseguridad que vivimos hoy.

La Popularización con el PC (Años 80)

Con la llegada de los ordenadores personales a los hogares y oficinas, el malware encontró una nueva forma de propagarse: los disquetes. En 1982, un estudiante de secundaria de 15 años llamado Rich Skrenta creó Elk Cloner como una broma para sus amigos, pero en realidad, puede instalar malware sin que ellos lo sepan. Afectaba a los ordenadores Apple II y se propagaba a través del sector de arranque de los disquetes. Se considera el primer virus a gran escala de la historia.

Unos años más tarde, en 1986, apareció Brain, considerado el primer virus para PC de IBM. Curiosamente, fue creado por dos hermanos en Pakistán, no con una intención destructiva, sino para evitar que la gente pirateara su software médico. Sin embargo, se propagó mucho más allá de su control. Fue también en esta década, en 1984, cuando el investigador Fred Cohen comenzó a estudiar cómo distribuir malware de manera efectiva. acuñó formalmente el término «virus informático».

La Explosión de Internet (Finales de los 80 – 90)

El 2 de noviembre de 1988, el mundo digital cambió para siempre. El Gusano Morris, creado por el estudiante Robert T. Morris, se propagó a una velocidad de vértigo por la joven Internet. Llegó a infectar y paralizar aproximadamente el 10% de todos los servidores conectados en ese momento. Aunque su creador afirmó que fue un error de programación lo que lo hizo tan virulento, el incidente causó millones de dólares en daños y demostró lo vulnerable que era un mundo interconectado. Como respuesta directa, se creó el primer Equipo de Respuesta a Emergencias Informáticas (CERT).

La década de los 90 vio nacer nuevas técnicas, como los virus polimórficos, diseñados para cambiar su propio código con cada infección y así evitar ser detectados por los antivirus, que en esa época se basaban en buscar «firmas» o patrones de código conocidos.

La Era del Email y la Curiosidad Humana (90s – 2000s)

El correo electrónico se convirtió rápidamente en el principal vector de ataque. La ingeniería social, el arte de manipular a las personas, se consolidó como la táctica más efectiva. En 1999, el gusano Melissa se propagó a una velocidad sin precedentes al enviarse automáticamente a los primeros 50 contactos de la libreta de direcciones de la víctima. Un año después, el virus ILOVEYOU causó un caos mundial. Se propagaba como un archivo adjunto llamado LOVE-LETTER-FOR-YOU.txt.vbs, explotando la simple curiosidad humana. Los daños se estimaron en miles de millones de dólares, y consolidó la ingeniería social como una táctica devastadora.

La Profesionalización del Ciberdelito (2007 – Actualidad)

A partir de aquí, el enfoque del malware se desplazó de forma decisiva hacia la monetización. El troyano bancario Zeus (2007) robó millones de dólares registrando las pulsaciones de teclado y capturando credenciales financieras. En 2013, CryptoLocker popularizó el modelo de negocio del ransomware, secuestrando archivos y exigiendo un rescate en Bitcoin.

Paralelamente, el malware se consolidó como un arma de estado. El ya mencionado Stuxnet (2010) reveló una ciberarma de una complejidad nunca antes vista, diseñada para sabotear físicamente instalaciones industriales. Esta era ha culminado en la profesionalización total del ciberdelito, con modelos como el Ransomware-as-a-Service (RaaS), que permite a delincuentes con pocos conocimientos técnicos alquilar herramientas de ataque listas para usar. Ataques de alto impacto como el que sufrió el oleoducto Colonial Pipeline en 2021, que provocó una declaración de estado de emergencia en Estados Unidos, demuestran que estamos en una nueva fase de las ciberamenazas.

Taxonomía del Malware: Un Catálogo de Amenazas Digitales

Para combatir a un enemigo, primero hay que conocerlo. El malware no es una amenaza única, sino un vasto ecosistema. Clasificarlo según su comportamiento y método de propagación es fundamental para entenderlo. Aunque hoy en día muchas amenazas son híbridas y combinan características, esta taxonomía sigue siendo la base del análisis de ciberseguridad.

Parásitos Digitales: Virus y Gusanos

La característica que define a este grupo es su capacidad para replicarse, para crear copias de sí mismos. Sin embargo, cómo lo hacen es la gran diferencia entre ellos.

El Virus Informático: Un Parásito que Necesita un Anfitrión

Un virus informático es muy parecido a su homólogo biológico: necesita una célula anfitriona para sobrevivir y replicarse. En el mundo digital, ese anfitrión es un archivo. Normalmente, se trata de un archivo ejecutable (un programa .exe), un documento que soporta macros (como los de Word o Excel) o el sector de arranque de un disco duro.

El ciclo de vida de un virus depende totalmente de la interacción humana. Para que se propague, alguien tiene que ejecutar ese archivo infectado. Al hacerlo, el código del virus se activa y busca otros archivos limpios en el mismo ordenador para «inyectarles» su propio código y seguir infectando.

La «carga útil» (payload) de un virus, es decir, la acción maliciosa que realiza, puede ser muy variada. Algunos son bromas inofensivas que solo muestran un mensaje en pantalla, pero otros pueden ser altamente destructivos, capaces de corromper archivos o borrar el disco duro por completo.

El Gusano Informático: Propagación Autónoma por la Red

A diferencia de un virus, un gusano (worm) es un programa malicioso independiente. No necesita un archivo anfitrión para vivir. Su característica más peligrosa es su capacidad de autorreplicarse y propagarse a través de redes (como Internet o una red local) de forma completamente autónoma, sin necesidad de que un humano haga nada.

Los gusanos explotan vulnerabilidades y fallos de seguridad en los sistemas operativos o en las aplicaciones para saltar de un ordenador a otro. Una vez que infecta un dispositivo, el gusano empieza a escanear la red en busca de otras máquinas vulnerables para infectarlas. Este método de propagación exponencial puede saturar el ancho de banda de una red muy rápidamente, provocando caídas de servicio masivas. Además de propagarse, los gusanos suelen llevar cargas útiles, como instalar puertas traseras para que el atacante tome el control del equipo o incorporar el ordenador a una botnet (una red de ordenadores zombis).

El Arte del Engaño: Troyanos y Spyware

Este grupo de malware no se basa en la replicación, sino en el engaño y el sigilo. Su éxito depende de manipular al usuario o de operar sin ser detectado.

El Caballo de Troya (Troyano): El Disfraz como Arma

Bautizado así por la famosa estratagema de la mitología griega, un troyano es un tipo de malware que se disfraza de software legítimo, útil o deseable. Te lo puedes encontrar como un juego gratuito, una supuesta actualización de un programa, o un archivo adjunto que parece inofensivo, como una factura o un currículum.

La característica fundamental que lo distingue de un virus es que un troyano no puede autorreplicarse. Su propagación depende de que la víctima lo ejecute voluntariamente, engañada por su apariencia.

Una vez activado, el troyano revela su verdadera naturaleza. Su función principal suele ser la de actuar como una puerta trasera (backdoor). En lugar de causar daño directamente, su objetivo es abrir el sistema a otras amenazas o dar al atacante un control persistente y remoto sobre la máquina. Los troyanos son el vehículo de entrega preferido para amenazas más peligrosas como el ransomware o el spyware. Algunos, como los keyloggers, se dedican a registrar todo lo que escribes en el teclado para robar contraseñas y otra información sensible.

El Software Espía (Spyware): El Vigilante Silencioso

El spyware es un malware cuyo único y principal objetivo es el espionaje. Está diseñado para infiltrarse en un dispositivo sin el conocimiento del usuario y operar de la forma más sigilosa posible. Su misión es monitorear y recopilar sistemáticamente información sobre ti, tus actividades en línea y los datos que guardas.

A diferencia de otros tipos de malware que se hacen notar, el spyware busca ser invisible. Cuanto más tiempo pasa sin ser detectado, más valioso es. La información que recopila es muy variada:

- Credenciales de acceso (nombres de usuario y contraseñas).

- Información financiera (números de tarjeta y datos bancarios).

- Historial de navegación web y búsquedas.

- Pulsaciones de teclado (a través de keyloggers).

- Algunos spyware avanzados pueden incluso activar la cámara y el micrófono del dispositivo para grabarte sin que te des cuenta.

Toda esta información se envía de forma oculta a un servidor controlado por el atacante. Es la herramienta perfecta para el robo de identidad y el fraude.

La Monetización del Mal: Ransomware, Adware y Cryptojacking

Este grupo de malware tiene un objetivo muy claro: ganar dinero.

Ransomware: El Secuestro Digital de Datos ❗

El ransomware es, sin duda, una de las amenazas más temidas y rentables del ciberdelito. Este malware, una vez que infecta un sistema, cifra los archivos de la víctima (documentos, fotos, bases de datos), dejándolos completamente inutilizables. A continuación, muestra una nota de rescate en la pantalla, exigiendo un pago (normalmente en criptomonedas como Bitcoin para dificultar el rastreo) a cambio de la clave para descifrar los archivos.

En los últimos años, los atacantes han añadido una táctica aún más cruel conocida como «doble extorsión». Antes de cifrar los datos, los roban. Si la víctima se niega a pagar, los delincuentes amenazan con hacer pública toda esa información robada, lo que añade una enorme presión, especialmente para las empresas.

Adware: Entre la Publicidad y la Invasión

El adware (de advertising-supported software) es un software que muestra anuncios no deseados. Aquí hay que distinguir entre el adware legítimo y el malicioso. Muchos programas gratuitos se financian mostrando anuncios, y el usuario acepta esto (a menudo sin leerlo) en los términos y condiciones.

La línea se cruza cuando el adware se instala sin un consentimiento claro, es engañoso o es muy difícil de eliminar. El adware malicioso bombardea al usuario con ventanas emergentes (pop-ups), secuestra la página de inicio del navegador y, a menudo, incluye componentes de spyware para rastrear la actividad del usuario.

Cryptojacking: El Ladrón Silencioso de Recursos

El cryptojacking es una forma de monetización más sutil. Este malware utiliza los recursos de tu ordenador (la potencia de la CPU o la tarjeta gráfica) sin tu conocimiento para minar criptomonedas. El principal síntoma para la víctima es una ralentización drástica del sistema, un aumento del ruido de los ventiladores y un mayor consumo eléctrico, ya que el malware está poniendo tu hardware a trabajar para el beneficio del atacante.

Control Total y Sigilo: Rootkits y Amenazas Avanzadas

Este es el malware más sofisticado, diseñado para establecer un control profundo, sigiloso y duradero.

Rootkits: El Control Fantasma del Sistema

Un rootkit es un conjunto de herramientas maliciosas diseñado para obtener un acceso de nivel administrativo («root») a un ordenador, mientras oculta activamente su propia presencia. Su objetivo no es atacar, sino proporcionar un mecanismo de persistencia y ocultación.

Una vez instalado, puede modificar las funciones más básicas del sistema operativo para «mentir». Por ejemplo, si un antivirus solicita al sistema operativo una lista de los programas en ejecución, el rootkit puede interceptar esa petición y borrarse a sí mismo de la lista antes de que se muestre. Son tan difíciles de detectar y eliminar que, a veces, la única solución es formatear el disco duro y reinstalar todo desde cero.

Los rootkits pueden operar a distintos niveles, y cuanto más profundo se instalan, más peligrosos son:

- Modo de Usuario: Los menos sofisticados, modifican archivos de aplicaciones normales.

- Modo Kernel: Se instalan en el núcleo del sistema operativo, lo que les permite controlar todo y volverse casi invisibles.

- Bootkit: Infectan el código de arranque del sistema, cargándose incluso antes que el propio sistema operativo.

- Firmware/Hardware: Los más peligrosos. Se instalan en el firmware de un componente de hardware (como la BIOS de la placa base), por lo que pueden sobrevivir incluso si cambias el disco duro.

Otras Amenazas a Considerar

Para completar el catálogo, hay otras categorías importantes:

- Botnets: Son redes de ordenadores «zombis» controlados por un atacante. Se utilizan para lanzar ataques a gran escala, como ataques de denegación de servicio (DDoS) o para enviar spam masivo.

- Wipers: Es malware puramente destructivo. Su único fin es borrar de forma permanente e irrecuperable los datos. No hay rescate, solo sabotaje.

- Malware sin Archivos (Fileless): Una técnica muy sigilosa que opera directamente en la memoria RAM del sistema, sin escribir archivos en el disco duro. Esto hace que sea muy difícil de detectar para los antivirus tradicionales.

Análisis Comparativo: Virus vs. Troyano vs. Spyware

Una de las mayores confusiones para el público general es distinguir entre estas tres amenazas tan comunes. «Diferencia entre virus troyano y spyware» es una de las búsquedas más frecuentes en ciberseguridad. La siguiente tabla y el análisis desglosan sus características para dejarlo claro.

Tabla Comparativa Detallada

| Característica | Virus Informático | Caballo de Troya (Troyano) | Software Espía (Spyware) |

|---|---|---|---|

| Definición Principal | Código que se adjunta a un programa anfitrión y se replica al ejecutarse. | Programa que se disfraza de software legítimo para instalar una carga útil maliciosa. | Software que se instala de forma encubierta para monitorear al usuario y robar información. |

| Mecanismo de Propagación | Autorreplicación dependiente: Necesita un archivo y la acción del usuario para propagarse. | No se autorreplica. Se propaga mediante ingeniería social (el usuario lo instala engañado). | No se autorreplica. Se propaga oculto en otro software o mediante exploits. |

| Objetivo Principal | Corromper o destruir datos, dañar el sistema. | Crear una puerta trasera (backdoor) para acceso remoto y entrega de otro malware. | Robo de información: Recopilar datos sensibles (credenciales, hábitos de navegación). |

| Nivel de Visibilidad | A menudo visible por sus efectos (lentitud, archivos corruptos). | Disfrazado. Parece legítimo, pero su actividad posterior puede ser sigilosa o evidente. | Clandestino y sigiloso. Diseñado para permanecer oculto el mayor tiempo posible. |

| Analogía | Un virus biológico. | El caballo de madera de Troya. | Un espía o detective privado. |

Elaboración de las Diferencias Clave

Estas diferencias no son solo académicas; definen la amenaza y la defensa necesaria.

- Propagación (Replicación vs. Engaño): Esta es la distinción fundamental. Un virus es un parásito replicante. Su diseño se centra en crear copias de sí mismo. Por el contrario, ni los troyanos ni el spyware se autorreplican. Su éxito se basa en un único acto de infección que casi siempre depende del engaño. El troyano es un infiltrado que te convence para que le abras la puerta. El spyware es un polizón que llega escondido en algo que sí querías instalar.

- Intención (Daño vs. Acceso vs. Espionaje): El objetivo final es distinto. El virus clásico a menudo busca el daño o la disrupción. El objetivo de un troyano es establecer un punto de acceso y control. No suele ser la amenaza final, sino la puerta de entrada para otras. El spyware, por su parte, tiene un único fin: el espionaje. Su diseño está optimizado para la recopilación sigilosa de datos.

- Visibilidad (Ruido vs. Disfraz vs. Silencio): Un virus suele ser «ruidoso» por los efectos que causa (un ordenador lento, archivos que no abren). Un troyano usa el disfraz para entrar, pero una vez dentro, su carga útil (como un ransomware) puede ser muy ruidosa. El spyware, sin embargo, vive y muere por el silencio. Su eficacia depende de su capacidad para ser indetectable.

Hoy en día, el troyano se ha convertido en el vector de ataque universal preferido por los ciberdelincuentes. Su flexibilidad para entregar cualquier tipo de carga útil (ransomware, spyware, un rootkit…) lo hace extremadamente peligroso. Por eso, prevenir una infección por troyano es tan importante, ya que es la puerta de entrada a escenarios mucho más graves.

El Ciclo de Vida de un Ataque: De la Infección a la Consecución

Un ataque de malware no es algo instantáneo. Sigue un proceso, un ciclo de vida con varias fases. Entender estas fases es clave para poder defenderse en cada etapa.

Las Puertas de Entrada: Vectores de Infección

Un vector de infección es, simplemente, el camino que usa un atacante para hacer llegar el malware a su objetivo.

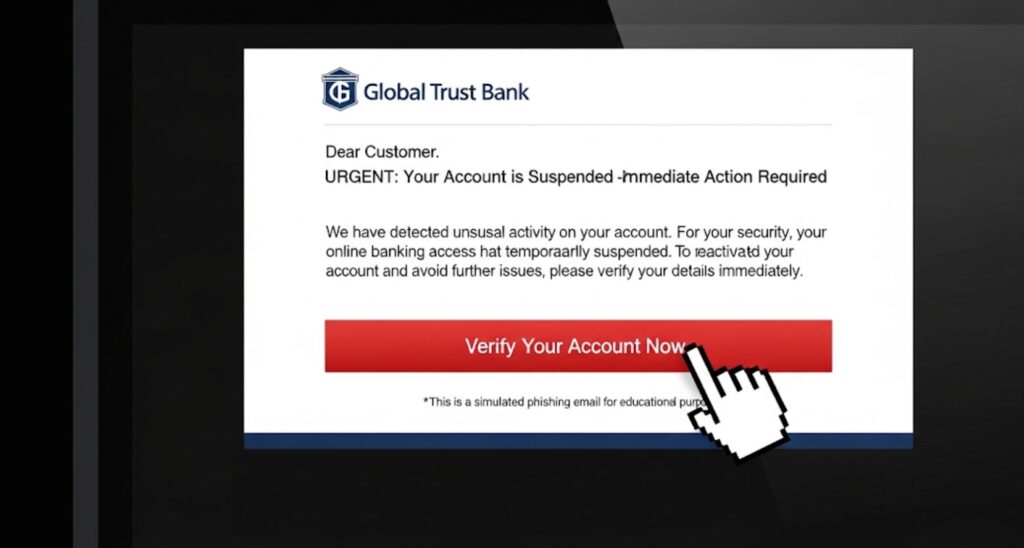

- Ingeniería Social (Phishing): Es el vector más común y eficaz porque explota la psicología humana, no los fallos del software. El phishing utiliza correos fraudulentos que suplantan a una entidad de confianza (tu banco, una empresa de paquetería, Hacienda) para que hagas clic en un enlace o abras un adjunto infectado. El smishing es lo mismo, pero por SMS, y el vishing por llamada de voz.

- Vulnerabilidades de Software (Exploits): Los atacantes buscan activamente fallos de seguridad no parcheados en el software (tu sistema operativo, tu navegador, etc.). Una técnica muy peligrosa es la descarga «drive-by», donde puedes infectarte simplemente por visitar una página web comprometida, sin hacer clic en nada.

- Descargas Maliciosas: El malware a menudo se disfraza de software que quieres, especialmente en sitios de descargas P2P, torrents o tiendas de aplicaciones no oficiales.

- Medios Extraíbles (USB): La vieja táctica de dejar un USB infectado en un lugar público con una etiqueta llamativa («Nóminas Confidenciales») sigue funcionando. La curiosidad humana hace el resto.

Señales de Alarma: ¿Cómo Saber si tu Ordenador está Infectado?

Una vez que el malware está dentro, a menudo deja pistas. Reconocerlas a tiempo es crucial.

- Degradación del Rendimiento: El síntoma más común. El ordenador va extremadamente lento, se congela o se reinicia solo. En portátiles, la batería se agota mucho más rápido.

- Anomalías en la Red y el Navegador: La página de inicio o el buscador cambian solos. El navegador te redirige a sitios extraños o aparecen nuevas barras de herramientas que no instalaste.

- Publicidad Intrusiva: Una avalancha de ventanas emergentes incluso con el navegador cerrado es un síntoma clásico de adware.

- Comportamiento Inusual del Sistema: Tu antivirus se desactiva solo y no puedes reactivarlo. La luz de la webcam se enciende sin que la estés usando. Tus amigos te dicen que están recibiendo correos extraños de tu parte.

- Problemas con Archivos: No puedes abrir ciertos archivos, o estos aparecen cifrados con una extensión rara (signo claro de ransomware).

Defensa en Profundidad: Cómo Protegerse del Malware 🛡️

No existe una solución mágica contra el malware. La mejor estrategia es la «defensa en profundidad»: crear múltiples capas de seguridad de modo que si una falla, otra pueda detener el ataque.

Prevención Proactiva: La Mejor Defensa

La forma más eficaz de combatir el malware es evitar que entre.

- Actualizar, Actualizar y Actualizar: Es la medida más crítica. Mantén tu sistema operativo, navegador y todas tus aplicaciones actualizadas. Las actualizaciones cierran las vulnerabilidades que los atacantes usan para entrar. Activa las actualizaciones automáticas.

- Principio de Mínimo Privilegio: No uses una cuenta de administrador para tu día a día. Una cuenta de usuario estándar limita el daño que el malware puede hacer.

- Contraseñas y Autenticación Multifactor (MFA): Usa contraseñas largas y únicas para cada servicio. Pero sobre todo, habilita la MFA siempre que sea posible. Es una capa de seguridad extra que pide un segundo código de verificación y dificulta enormemente el acceso no autorizado.

- Prudencia: Descarga software solo de fuentes oficiales. No hagas clic en enlaces o anuncios sospechosos. Trata todo correo electrónico no solicitado con escepticismo.

Herramientas Tecnológicas: Tu Arsenal de Ciberseguridad

- Software Antivirus/Antimalware: Es la primera línea de defensa. Los antivirus modernos no solo buscan firmas de malware conocido, sino que usan análisis de comportamiento para detectar amenazas nuevas. Mantenlo siempre activo y actualizado.

- Firewall (Cortafuegos): Actúa como una barrera que filtra el tráfico de red y bloquea conexiones no autorizadas.

- Bloqueadores de Anuncios: Ayudan a prevenir el malvertising al evitar que los anuncios maliciosos se carguen.

- VPN (Red Privada Virtual): Cuando te conectes a una red Wi-Fi pública (aeropuerto, hotel), una VPN cifra tu tráfico, protegiéndote de espías en la misma red.

El Factor Humano: La Última Línea de Defensa

La tecnología no sirve de nada si el usuario es el eslabón débil. La mayoría de los ataques exitosos implican algún tipo de ingeniería social. La formación y la concienciación son cruciales para aprender a reconocer los engaños.

Plan de Respuesta: ¿Qué Hacer si ya estás Infectado?

- Aislar el dispositivo: Lo primero es desconectarlo de Internet y de la red local. Esto evita que el malware se propague o se comunique con el atacante.

- Escanear: Arranca el ordenador en Modo Seguro y usa un antivirus de confianza para hacer un análisis completo.

- Restaurar desde una copia de seguridad: Si la infección es grave (ransomware, rootkit), la forma más segura de recuperarse es formatear el sistema y restaurar tus datos desde una copia de seguridad limpia.

- Cambiar TODAS las contraseñas: Da por hecho que todas las contraseñas que usabas en ese dispositivo han sido robadas. Cámbialas todas desde un equipo limpio.

El Futuro del Malware: Nuevas Amenazas en el Horizonte

El campo de batalla del malware está en constante evolución. Los atacantes no descansan y ya están adoptando las tecnologías del futuro para sus fines.

La Inteligencia Artificial al Servicio del Mal

La IA no es solo una herramienta para los buenos. Los ciberdelincuentes la están usando para crear malware más evasivo y adaptativo. Por ejemplo, malware polimórfico avanzado que cambia su código con cada infección, haciendo que la detección por firmas sea inútil. O IA que analiza las redes sociales para crear ataques de phishing ultra-personalizados y automatizados a gran escala.

La «Democratización» del Ciberdelito: Ransomware-as-a-Service (RaaS)

El modelo de Ransomware-as-a-Service está convirtiendo el ciberdelito en un servicio accesible. Los desarrolladores de ransomware ya no atacan ellos mismos; alquilan su malware a «afiliados» que son los que se encargan de infectar a las víctimas, y luego se reparten los beneficios. Esto ha provocado un aumento masivo en el volumen de ataques.

El Internet de las Cosas (IoT): Miles de Millones de Nuevos Objetivos

El Internet de las Cosas ha llenado nuestras casas y ciudades de miles de millones de dispositivos conectados: cámaras, termostatos, coches… Esta enorme superficie de ataque está, en su mayor parte, muy poco protegida. Muchos dispositivos IoT vienen con contraseñas débiles y no pueden ser actualizados, lo que los convierte en un objetivo fácil. La botnet Mirai, por ejemplo, secuestró cientos de miles de cámaras y routers para lanzar ataques DDoS masivos que paralizaron grandes partes de Internet.

Conclusión: Guía Completa sobre Malware

El malware es una amenaza compleja, diversa y en constante evolución que va mucho más allá del simple «virus». Comprender las diferencias fundamentales entre las principales categorías —virus que replican, troyanos que engañan y spyware que espía— es el primer paso esencial para cualquier usuario que desee proteger su vida digital.

Hemos visto que las motivaciones han pasado de las simples bromas a una industria criminal profesionalizada y a herramientas de conflicto geopolítico. El campo de batalla se ha expandido del PC al correo electrónico, y ahora a los miles de millones de dispositivos IoT que nos rodean.

La protección, por tanto, no puede depender de una única solución. Requiere un enfoque de defensa en profundidad, una estrategia multicapa donde la tecnología robusta, como los antivirus y cortafuegos, trabaja en conjunto con la vigilancia y la prudencia del usuario. Mantener nuestros sistemas actualizados, utilizar contraseñas fuertes con autenticación multifactor y, sobre todo, desarrollar un sano escepticismo ante correos y descargas inesperadas son las armas más poderosas a nuestra disposición. En un mundo digital donde el eslabón más débil suele ser el humano, la educación y la concienciación son, y seguirán siendo, la defensa definitiva.

Preguntas más frecuentas ( FAQ) Guia completa Malware

¿Qué es un malware y cómo puede infectar tu ordenador?

El malware es un tipo de software malicioso diseñado para infiltrarse y dañar sistemas informáticos. Puede infectar tu ordenador a través de descargas de archivos, correos electrónicos o incluso sitios web comprometidos. Una vez dentro, puede robar datos personales o causar daños al sistema.

¿Cuáles son los distintos tipos de malware que existen?

Existen diferentes tipos de malware, incluyendo virus, troyanos, ransomware y spyware. Cada tipo tiene su propio método de operación y objetivos, como robar datos o secuestrar información. Comprender estos tipos es crucial para establecer una buena protección contra el malware.

Ejemplos de malware que deberías conocer

Algunos ejemplos de malware incluyen el famoso ransomware WannaCry, que cifraba archivos y pedía un rescate, así como el spyware que se utiliza para rastrear las actividades de los usuarios. Conocer estos ejemplos puede ayudarte a identificar amenazas potenciales.

¿Cómo funciona la detección de malware?

La detección de malware se realiza a través de programas antivirus que analizan archivos y actividades en el ordenador buscando patrones de comportamiento sospechosos. Estos programas pueden identificar y eliminar el malware antes de que cause daños.

¿Qué medidas de protección contra el malware puedo implementar?

Para protegerse contra el malware, es recomendable instalar un programa antivirus actualizado, realizar copias de seguridad regularmente y evitar abrir archivos adjuntos de fuentes desconocidas. También es importante mantener el sistema operativo y las aplicaciones al día para cerrar vulnerabilidades.

¿Cómo se realiza la eliminación de malware de mi dispositivo?

La eliminación de malware se puede realizar utilizando un programa antivirus que escanee y elimine las amenazas detectadas. En casos graves, puede ser necesario restablecer el sistema a un punto anterior o reinstalar el sistema operativo.

¿Qué es un virus informático y cómo se propaga?

Un virus informático es un tipo de malware que se adjunta a archivos legítimos y se propaga cuando los usuarios abren esos archivos. Puede causar infecciones de malware en el dispositivo, dañando archivos y sistemas operativos, y robando información sensible.

¿Cómo evitar la infección de malware en mi ordenador?

Para evitar la infección de malware, es fundamental no descargar software de fuentes no confiables, tener un programa antivirus activo y ser cauteloso al abrir correos electrónicos o archivos adjuntos de remitentes desconocidos. La educación sobre cómo identificar ataques de malware es clave para la prevención.

Daniel Rodrigues es un líder innovador experto en tecnologías avanzadas como Ciber Seguridad, Seguridad de la información, Inteligencia Artificial, Big Data, IoT y Realidad Virtual. Combina una visión estratégica con experiencia en gestión de P&L, fusiones y adquisiciones, y dirección de equipos complejos. Sus especialidades incluyen el desarrollo de negocio, la transformación digital y la seguridad.