Ejemplos de defensa en profundidad:Construyendo una fortaleza digital impenetrable, capa por capa.

En el complejo campo de batalla digital de hoy, confiar en una única muralla para proteger tus activos más valiosos es una receta para el desastre. La ciberseguridad ha evolucionado, y con ella, las estrategias para mantener a raya a los adversarios. Este artículo es una guía profunda y práctica sobre la Defensa en Profundidad (DiD), una filosofía que transforma tu seguridad de una simple línea en el mapa a una fortaleza tridimensional y resiliente.

Puntos Clave para Llevar

- La DiD es una Filosofía, no un Producto: La Defensa en Profundidad no se compra, se construye. Es una estrategia integral de ciberseguridad que emplea múltiples capas de medidas de seguridad, reconociendo que ninguna por sí sola es infalible.

- Se Basa en Tres Pilares: Una estrategia de DiD robusta se sostiene sobre la interconexión de la Tecnología (firewalls, antivirus), las Personas (formación, políticas) y los Procesos (auditorías, respuesta a incidentes). Descuidar uno de ellos debilita toda la estructura.

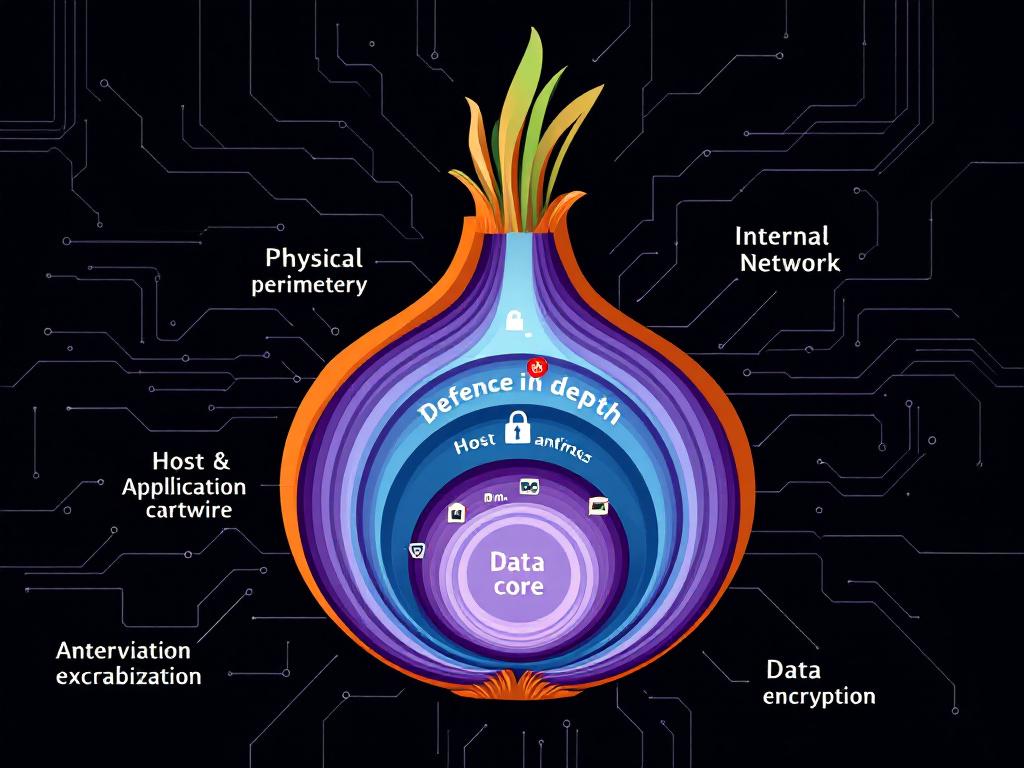

- Las Capas son la Clave: Visualiza tu seguridad como una cebolla. Un atacante debe pelar cada capa —física, perimetral, de red, de host, de aplicación y de datos— para llegar al núcleo, lo que aumenta la dificultad del ataque y las oportunidades de detección.

- Evoluciona con la Tecnología: La DiD no es un concepto estático. Se integra y se potencia con los paradigmas más modernos, actuando como el marco perfecto para implementar arquitecturas de Zero Trust y adaptarse a los desafíos de la nube, el IoT y la Inteligencia Artificial.

- Medir para Mejorar: La implementación de la DiD es un viaje continuo. Es crucial medir su efectividad a través de métricas clave (KPIs) como el Tiempo Medio para Detectar (MTTD) y el Tiempo Medio para Responder (MTTR) para justificar la inversión y adaptar la estrategia constantemente.

Introducción: Más Allá de una Única Muralla

¿Qué es exactamente la «Defensa en Profundidad»? Imagina un castillo medieval. No solo tiene una muralla exterior alta. Tiene un foso, puentes levadizos, torres de vigilancia, una segunda muralla interior, y finalmente, una torre del homenaje fuertemente custodiada donde se guardan los tesoros. Cada barrera está diseñada para un propósito: ralentizar al enemigo, desgastarlo y dar tiempo a los defensores para reaccionar.

Esta es la esencia de la Defensa en Profundidad. Es una filosofía de seguridad fundamental y una estrategia integral que aplica este mismo pensamiento por capas para proteger los activos de información de una organización. Lejos de ser un simple catálogo de productos tecnológicos, la DiD es un enfoque que combina controles físicos, técnicos y administrativos para salvaguardar sistemas y datos.

Su origen, como el del castillo, no es digital, sino militar. El concepto se remonta a estrategias de la Primera Guerra Mundial, donde el objetivo no era una defensa estática, sino desplegar barreras escalonadas para erosionar la fuerza del atacante y ganar tiempo para una contraofensiva. Fue la Agencia de Seguridad Nacional de Estados Unidos (NSA)) la que formalizó su aplicación a la seguridad informática, reconociendo la increíble analogía entre proteger un territorio físico y un activo digital.

El principio filosófico que lo sustenta es simple pero poderoso: no existe una «bala de plata». Ninguna tecnología, por avanzada que sea, es infalible. Confiar únicamente en un firewall perimetral de última generación es como tener solo la muralla exterior del castillo; una vez superada, el camino queda libre. La DiD mitiga este riesgo catastrófico mediante la redundancia y la diversidad de controles, asumiendo que las brechas son inevitables y asegurando que si una barrera cae, muchas otras esperan detrás para detectar, contener y neutralizar la amenaza.

Los Tres Pilares Fundamentales de la DiD 🛡️

Una estrategia de Defensa en Profundidad no se construye solo con tecnología. Su verdadera fortaleza reside en un enfoque holístico que se apoya en tres pilares interdependientes, a menudo resumidos como «Personas, Procesos y Tecnología». Tratar la seguridad únicamente como un problema tecnológico es una visión incompleta que deja flancos abiertos y vulnerables.

Controles Técnicos (La Tecnología)

Este es el pilar más visible y lo que la mayoría de la gente asocia con la ciberseguridad. Abarca todo el hardware y software desplegado para proteger la infraestructura. Estos controles son las barreras activas, los soldados digitales en tus murallas.

- Firewalls y VPNs: Actúan como los guardianes del perímetro, filtrando el tráfico de red no deseado y creando túneles seguros para el acceso remoto.

- Software Antivirus y Antimalware: Son los centinelas en cada dispositivo, buscando y eliminando activamente código malicioso.

- Sistemas de Detección y Prevención de Intrusiones (IDS/IPS): Monitorean la red en busca de comportamientos sospechosos, alertando (IDS) o bloqueando activamente (IPS) las amenazas detectadas.

- Cifrado de Datos: Es la última caja fuerte. Convierte los datos en un formato ilegible tanto si están almacenados (en reposo) como si se mueven por la red (en tránsito), asegurando que incluso si son robados, no puedan ser leídos.

Controles Administrativos (Las Personas y Políticas)

Este pilar es crucial porque reconoce que el factor humano, aunque a menudo es el eslabón más débil, también puede ser el sensor más inteligente y adaptable de tu defensa. Los controles administrativos guían el comportamiento humano y establecen las reglas del juego.

- Políticas y Procedimientos de Seguridad: Son la ley de tu reino digital. Documentos formales que definen el uso aceptable de la tecnología, las políticas de contraseñas, la clasificación de datos y, fundamentalmente, los planes de respuesta a incidentes.

- Formación y Concienciación en Seguridad: Este es quizás el control más importante. Un empleado bien formado pasa de ser un riesgo a ser un activo. La formación continua, que incluye simulaciones de phishing, enseña a los usuarios a reconocer y reportar amenazas, convirtiéndolos en una primera línea de defensa humana.

- Gestión de Riesgos de Terceros: Tu seguridad es tan fuerte como la de tus socios. Este control establece procesos para evaluar y gestionar los riesgos introducidos por proveedores y contratistas con acceso a tus sistemas.

Controles Físicos (La Protección del Entorno)

Antes de cualquier ciberataque, existe la posibilidad de un ataque físico. Este pilar, a menudo subestimado en la era digital, es la base sobre la que se asienta todo lo demás. Comprometer la capa física puede anular muchas de las defensas digitales más sofisticadas.

- Control de Acceso: Incluye desde vallas y guardias de seguridad en el perímetro hasta cerraduras, torniquetes y sistemas de tarjetas de acceso para entrar a edificios e instalaciones.

- Acceso a Zonas Restringidas: Para proteger las «joyas de la corona» como los centros de datos, se utilizan controles más estrictos como la autenticación biométrica (huellas dactilares, iris).

- Vigilancia: Las cámaras de videovigilancia (CCTV) y las alarmas de intrusión monitorean y registran la actividad en áreas críticas, disuadiendo a los intrusos y proporcionando pruebas en caso de un incidente.

La verdadera fuerza de la DiD proviene de la interdependencia de estos tres pilares. Una inversión millonaria en el último firewall es inútil si un empleado escribe su contraseña en un post-it o si no existe un proceso para aplicar parches de seguridad. Por eso, una estrategia de DiD no es una lista de la compra de tecnología, sino un programa de gestión de riesgos integral y continuo.

Anatomía de la Fortaleza: Un Viaje por las Capas de Protección

La forma más común y útil de visualizar la arquitectura de la Defensa en Profundidad es imaginarla como las capas de una cebolla. En el centro están tus activos más críticos —los datos— y cada capa externa proporciona una barrera de protección adicional. Para llegar al núcleo, un atacante debe abrirse paso, capa por capa, enfrentándose a un nuevo conjunto de defensas en cada nivel. Este desglose sistemático permite aplicar los controles correctos en el lugar correcto.

Capa 1: Seguridad Física

Como vimos, esta es la base. Su propósito es impedir el acceso físico no autorizado a los equipos, el robo o el sabotaje.

- Controles: Vallas, guardias, cerraduras, sistemas de videovigilancia (CCTV), tarjetas de acceso y biometría.

Capa 2: Perímetro e Identidad

Esta es la frontera digital entre tu red interna (tradicionalmente «de confianza») y el mundo exterior no confiable de Internet. Su función es ser el portero de tu fortaleza digital.

- Controles: Firewalls de Nueva Generación (NGFW) que inspeccionan el tráfico, Sistemas de Detección/Prevención de Intrusiones (IDS/IPS), protección contra ataques de Denegación de Servicio (DDoS) y Redes Privadas Virtuales (VPN) para el acceso remoto seguro.

Capa 3: Red Interna

Una estrategia madura asume que el perímetro será vulnerado tarde o temprano. El objetivo de esta capa es limitar lo que un atacante puede hacer una vez dentro, un concepto conocido como prevención del movimiento lateral. No quieres que un solo puesto de trabajo comprometido dé acceso a toda la red.

- Controles: La segmentación de red, que divide la red en subredes aisladas (por ejemplo, la red de invitados separada de la red corporativa). La microsegmentación lleva esto a un nivel granular, creando zonas seguras alrededor de aplicaciones individuales. También se usan firewalls internos para controlar el tráfico entre segmentos y el Control de Acceso a la Red (NAC), que verifica la «salud» de un dispositivo antes de permitirle conectarse.

Capa 4: Host o Endpoint

Cada servidor, portátil o móvil conectado a la red es un «endpoint» y un posible punto de entrada. Esta capa se enfoca en protegerlos individualmente.

- Controles: Software antivirus y antimalware, soluciones más avanzadas de Detección y Respuesta de Endpoints (EDR) que usan análisis de comportamiento, el Hardening del sistema operativo (deshabilitar servicios innecesarios) y una gestión de parches rigurosa para corregir vulnerabilidades.

Capa 5: Aplicación

Las aplicaciones, especialmente las que dan a internet, son un objetivo principal. Esta capa se centra en asegurar el propio código y los servicios que exponen.

- Controles: Firewall de Aplicaciones Web (WAF), que protege contra ataques web comunes como la inyección SQL. También se integra la seguridad en el ciclo de desarrollo (DevSecOps) con herramientas de análisis de código (SAST/DAST) y se realizan auditorías y pruebas de penetración para encontrar fallos.

Capa 6: Datos

💎 Esta es la joya de la corona, el núcleo de la cebolla. Si todas las demás capas fallan, los controles aquí son la última línea de defensa para proteger la información.

- Controles: El cifrado de datos en reposo y en tránsito es fundamental. Las herramientas de Prevención de Pérdida de Datos (DLP) monitorean y bloquean la transferencia no autorizada de información sensible. La gestión de acceso basada en el principio de privilegios mínimos asegura que los usuarios solo vean los datos estrictamente necesarios para su trabajo. Y por último, las copias de seguridad, que deben ser inmutables y estar aisladas (air-gapped) para garantizar la recuperación ante un desastre o un ataque de ransomware.

Capa 7: Administrativa y Humana

Esta capa no es tecnológica, sino el marco de gobierno que envuelve y dirige toda la estrategia. Gestiona a las personas y los procesos, que son tan cruciales como la tecnología.

- Controles: Políticas claras, planes de respuesta a incidentes bien ensayados, y sobre todo, programas de formación y concienciación continuos para fortalecer al eslabón humano.

La siguiente tabla resume los controles clave en cada capa, es una referencia rápida muy útil.

| Capa | Propósito de la Capa | Controles Preventivos | Controles Detectives | Controles de Respuesta |

|---|---|---|---|---|

| Física | Proteger el acceso físico | Vallas, cerraduras, guardias, biometría | Cámaras (CCTV), alarmas de intrusión | Procedimientos de seguridad física |

| Perímetro | Filtrar tráfico externo | Firewalls (NGFW), VPN, MFA | IDS, logs de firewall, alertas | IPS, bloqueo de IPs, protección DDoS |

| Red Interna | Contener movimiento lateral | Segmentación, microsegmentación, NAC | Monitoreo de flujo de red, NAC | Aislamiento de segmentos, cuarentena |

| Host | Proteger dispositivos | Hardening, gestión de parches, cifrado | Antivirus/Antimalware, EDR | Eliminación de malware, aislamiento |

| Aplicación | Asegurar el software | WAF, codificación segura (DevSecOps) | Análisis dinámico (DAST), monitoreo | Parcheo de vulnerabilidades |

| Datos | Proteger la información | Cifrado, privilegios mínimos | DLP, Análisis de Comportamiento (UEBA) | Restauración desde copias seguras |

| Humana | Gobernar la estrategia | Políticas, formación, gestión de riesgos | Auditorías, simulacros de phishing | Plan de Respuesta a Incidentes |

La Defensa en Profundidad en el Mundo Real: Casos Prácticos

La teoría es útil, pero la DiD cobra vida cuando se aplica a escenarios reales. Su implementación no es una talla única; varía enormemente según el entorno, los activos y los riesgos de cada organización. Veamos cómo se ensamblan estas capas en diferentes contextos.

Caso 1: Una Red Corporativa Híbrida

Pensemos en una empresa mediana. Tiene una oficina central, pero una buena parte de su equipo trabaja desde casa. Utilizan servidores locales para algunas cosas y aplicaciones en la nube (SaaS) para otras. ¿Cómo sería su DiD?

En la capa física y de perímetro, la oficina central tiene control de acceso con tarjetas y la sala de servidores está protegida con biometría. Un firewall de nueva generación (NGFW) robusto protege la conexión a Internet de la oficina. Para los trabajadores remotos, el acceso a la red corporativa se realiza a través de una VPN segura que exige autenticación multifactor (MFA), asegurando que solo usuarios autorizados puedan conectarse. Es una medida simple, pero increíblemente eficaz.

Dentro de la capa de red, la segmentación es clave. La red Wi-Fi para invitados está, por supuesto, completamente aislada. Pero van más allá: los servidores de finanzas están en una VLAN separada de los de desarrollo, con reglas de firewall internas que restringen el tráfico entre ellas para limitar el movimiento lateral en caso de una brecha. En la capa de host, todos los portátiles y servidores tienen una solución de Detección y Respuesta de Endpoints (EDR) que monitorea el comportamiento del sistema en busca de anomalías. Además, un sistema centralizado gestiona los parches para que todo el software crítico esté siempre actualizado.

En las capas de aplicación y datos, el portal de clientes de la empresa está protegido por un Firewall de Aplicaciones Web (WAF) para bloquear ataques web comunes. Se usan políticas de Prevención de Pérdida de Datos (DLP) para escanear los correos salientes y evitar fugas de información sensible. Y muy importante, todos los portátiles tienen el disco duro cifrado. Si un empleado pierde el portátil, la data permanece inaccesible.

Finalmente, en la capa administrativa, se realiza una formación anual obligatoria en ciberseguridad, con simulacros de phishing trimestrales para mantener a todo el mundo alerta. Y por supuesto, tienen un plan de respuesta a incidentes bien definido y lo ensayan regularmente.

Caso 2: Desplegando en la Nube (AWS y Azure)

Aplicar la DiD en la nube es un poco diferente, porque la capa física la gestiona el proveedor (Amazon, Microsoft, Google). Aquí entra en juego el modelo de responsabilidad compartida: el proveedor es responsable de la seguridad de la nube, pero tú eres responsable de la seguridad en la nube.

Aquí, el perímetro tradicional se disuelve y es reemplazado por la identidad. El plano de control principal son servicios como Microsoft Entra ID (antes Azure AD) o AWS IAM. Se exige MFA para todo acceso administrativo y se usan políticas de acceso condicional que evalúan el contexto de cada inicio de sesión (¿es una ubicación normal? ¿el dispositivo es seguro?) antes de conceder el acceso.

En la red, la microsegmentación es la norma. En Azure se usan Grupos de Seguridad de Red (NSG) y en AWS, Grupos de Seguridad y NACLs para filtrar el tráfico entre máquinas virtuales y subredes, creando múltiples anillos de defensa. Para una inspección más avanzada, se despliegan firewalls nativos como Azure Firewall o AWS Network Firewall.

Para los hosts y aplicaciones, servicios como Microsoft Defender for Cloud o AWS Inspector escanean continuamente en busca de vulnerabilidades. Las aplicaciones web se protegen con los servicios WAF nativos de cada nube. En la capa de datos, todo se cifra por defecto, tanto en reposo como en tránsito, y la gestión de las claves de cifrado se centraliza y protege con servicios como Azure Key Vault o AWS KMS.

Caso 3: Asegurando Infraestructuras Críticas (OT/ICS)

Los entornos de Tecnología Operacional (OT) o Sistemas de Control Industrial (ICS) —piensa en una planta de fabricación, una red eléctrica o una depuradora de agua— presentan un desafío único. Aquí la prioridad absoluta no es la confidencialidad, sino la disponibilidad y la seguridad operativa. No puedes permitirte que un proceso se detenga. Además, muchos sistemas son antiguos y extremadamente sensibles.

La piedra angular de la seguridad OT es una segmentación de red ultra estricta, basada en el Modelo Purdue. Este modelo crea una jerarquía de niveles que separa completamente la red de TI corporativa de la red de control industrial. Entre ambas se coloca una Zona Desmilitarizada Industrial (iDMZ) que media toda la comunicación, impidiendo el acceso directo desde el mundo de TI al mundo de OT.

Los controles de red también son especializados. Se usan firewalls industriales capaces de realizar una inspección profunda de paquetes (DPI) para protocolos industriales como Modbus o S7, permitiéndoles bloquear comandos no autorizados o malformados. En sistemas de máxima seguridad, se usan diodos de datos, dispositivos de hardware que físicamente solo permiten que los datos fluyan en una dirección, haciendo imposible que un ataque se propague desde TI hacia OT.

Dado que escanear activamente estos sistemas puede interrumpirlos, la detección de amenazas se basa en el monitoreo pasivo de la red. Herramientas especiales analizan una copia del tráfico, aprenden cómo es la comunicación normal y alertan sobre cualquier anomalía: un dispositivo desconocido, un comando extraño, etc..

La Evolución de la Defensa: DiD en la Era Moderna 💡

La Defensa en Profundidad, a pesar de sus orígenes clásicos, no es una reliquia. Su gran fortaleza es su capacidad de adaptación. Lejos de ser obsoleta, la filosofía DiD se integra y evoluciona con los paradigmas de seguridad más modernos, reinterpretándose para los desafíos actuales.

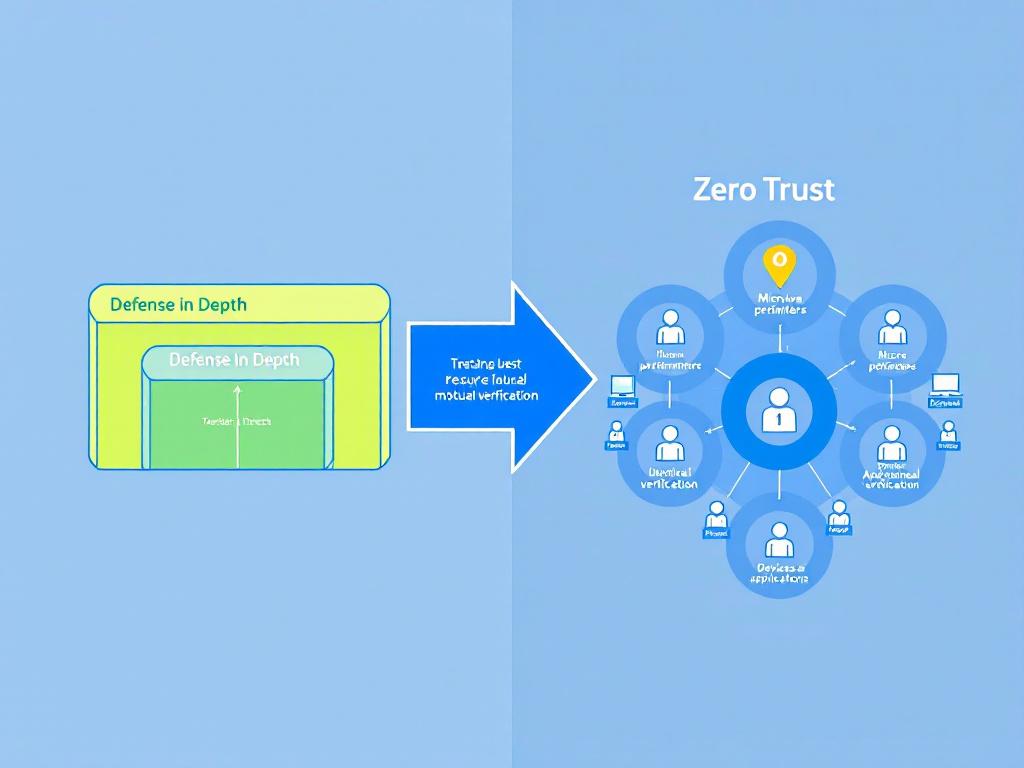

Defensa en Profundidad vs. Zero Trust: ¿Competencia o Complemento?

A menudo se presenta el modelo Zero Trust («Confianza Cero») como un sucesor de la DiD, pero esto es una falacia. En realidad, son conceptos altamente complementarios que, juntos, forman la base de una estrategia de seguridad moderna y verdaderamente robusta.

La DiD tradicional se basa en perímetros. Confía en los que están «dentro» y desconfía de los que están «fuera». El problema es que hoy, con la nube y el trabajo remoto, el «perímetro» se ha disuelto. Zero Trust parte de una premisa diferente, resumida en el lema «nunca confíes, siempre verifica». Asume que las amenazas pueden estar en cualquier lugar, tanto dentro como fuera de la red. Por lo tanto, no concede confianza implícita a nadie y verifica cada solicitud de acceso a cada recurso, cada vez.

La sinergia es clara: Zero Trust no reemplaza a la DiD; la implementa de una manera más efectiva y granular. La DiD proporciona el «qué» (necesitamos múltiples capas de defensa), mientras que Zero Trust proporciona el «cómo» (aplicando esas defensas a cada solicitud de acceso, en lugar de solo en el perímetro). Por ejemplo, la microsegmentación es un principio clave de Zero Trust, y es simplemente una implementación hipergranular de la capa de «Red Interna» de la DiD.

| Criterio | Defensa en Profundidad (Tradicional) | Arquitectura Zero Trust |

|---|---|---|

| Filosofía Central | Confiar pero verificar en el perímetro. | Nunca confiar, siempre verificar. |

| Foco Principal | Proteger la red. | Proteger los recursos (datos, apps). |

| Confianza Interna | Generalmente alta. | Inexistente. La red interna es hostil. |

| Control Primario | Firewalls perimetrales, VPNs. | Autenticación por solicitud, microsegmentación. |

| Conclusión | Proporciona el concepto de capas. | Implementa las capas de forma granular. |

Adaptación a Nuevos Paradigmas: Cloud, IoT y Serverless

La flexibilidad de la DiD le permite adaptarse a tecnologías que no existían cuando se concibió.

- Internet de las Cosas (IoT): El reto aquí es una superficie de ataque masiva, con miles de dispositivos de bajo coste y seguridad limitada. La DiD para IoT se centra en el aislamiento agresivo. Los dispositivos IoT deben estar en una red completamente separada, sin acceso a la red corporativa, para contener cualquier brecha. El monitoreo continuo del tráfico de esa red es esencial para detectar comportamientos anómalos.

- Computación sin Servidor (Serverless): Aquí, el proveedor de la nube se encarga de la seguridad del sistema operativo. La seguridad se desplaza hacia el código y la configuración de la función. La capa de defensa principal es una API Gateway que valida y autentica todas las solicitudes antes de invocar la función. Cada función debe operar con los mínimos privilegios posibles, y su código y dependencias deben ser escaneados en busca de vulnerabilidades.

Potenciando la Defensa con Inteligencia Artificial (IA)

La IA y el Machine Learning no son una nueva capa, sino un «multiplicador de fuerza» que potencia los controles en todas las capas existentes.

- Mejora de la Detección: Las soluciones modernas como EDR y las herramientas de Análisis de Comportamiento de Usuarios y Entidades (UEBA) usan IA para aprender qué es un comportamiento «normal» en tu red. Así, pueden detectar desviaciones sutiles que indican un ataque sofisticado, incluso uno nunca visto antes.

- Protección Adaptativa: Los WAFs inteligentes usan IA para aprender los patrones de tráfico legítimos de una aplicación, permitiéndoles bloquear ataques de día cero que un WAF basado en reglas estáticas dejaría pasar.

- Automatización de la Respuesta: El volumen de alertas de seguridad es inmanejable para los humanos. Las plataformas SOAR (Orquestación, Automatización y Respuesta de Seguridad) usan IA para analizar y priorizar alertas y ejecutar respuestas automáticas. Por ejemplo, al detectar un endpoint comprometido, un SOAR puede aislarlo de la red, bloquear la IP del atacante y abrir un ticket para el equipo de seguridad, todo en segundos.

Guía de Implementación: De la Estrategia a la Realidad Operativa

Implementar la DiD no es un proyecto de fin de semana. Es un ciclo continuo de evaluación, diseño y mejora que debe estar alineado con los objetivos de negocio y basado en una comprensión clara del riesgo. Aquí tienes una hoja de ruta práctica.

Paso 1: Evaluación de Activos y Riesgos

No puedes proteger lo que no conoces. El primer paso, y el más fundamental, es saber qué estás protegiendo y de qué. Esto implica:

- Hacer un inventario completo de activos: Datos, aplicaciones, sistemas, usuarios.

- Clasificar los activos según su criticidad para el negocio. No todos los activos requieren la misma protección.

- Realizar una evaluación de riesgos para identificar vulnerabilidades y las amenazas más probables.

- Auditar los controles actuales para identificar las brechas existentes.

Paso 2: Diseño de la Arquitectura Basado en Riesgos

Con la evaluación en mano, diseñas tu arquitectura. La clave es que la estrategia debe ser proporcional al riesgo. Los recursos y los controles más robustos deben asignarse para proteger los activos más críticos. Este enfoque basado en riesgos garantiza que tu inversión en seguridad sea eficiente y no un gasto ciego.

Paso 3: Implementación Gradual y por Capas

Intentar hacerlo todo a la vez es una receta para el fracaso. Es mucho más efectivo adoptar un enfoque gradual. Comienza por fortalecer los controles fundamentales: seguridad perimetral, gestión de identidades con MFA y seguridad de endpoints. Una vez que esta base esté sólida, puedes añadir capas más avanzadas como la segmentación de red o las soluciones DLP.

Paso 4: Integración y Automatización (SIEM/SOAR)

La fuerza de la DiD está en la sinergia. Es vital que tus herramientas de seguridad hablen entre sí. Debes integrar todas las fuentes de logs y alertas en una plataforma centralizada de Gestión de Información y Eventos de Seguridad (SIEM) para tener una visibilidad unificada. Además, usar plataformas SOAR para automatizar respuestas comunes libera a tu equipo para que se concentre en las amenazas realmente complejas.

Paso 5: Monitoreo y Mejora Continua

La DiD es un proceso, no un estado final. El panorama de amenazas cambia a diario. Por lo tanto, es esencial establecer un ciclo de monitoreo continuo, realizar ejercicios de simulación de ataques y auditorías periódicas, y adaptar la estrategia constantemente. Tu seguridad debe ser un programa vivo que evoluciona con tu negocio.

¿Está Funcionando? Métricas Clave para Medir la Efectividad

Para justificar la inversión y demostrar que tu estrategia de DiD funciona, necesitas medirla. Las métricas correctas te dicen dónde eres fuerte y dónde necesitas mejorar.

KPIs de Prevención

- Tasa de Cumplimiento de Parches: Porcentaje de vulnerabilidades críticas parcheadas dentro del plazo definido por tu política.

- Tasa de Fallo en Simulacros de Phishing: Porcentaje de empleados que caen en tus trampas simuladas. Una tendencia a la baja es una gran victoria.

KPIs de Detección

- Tiempo Medio para Detectar (MTTD): El tiempo que pasa desde que ocurre una brecha hasta que la detectas. Un MTTD bajo es un signo de madurez.

- Cobertura de Monitoreo: Porcentaje de tus activos críticos cuyos logs están siendo analizados por tu SIEM.

KPIs de Respuesta

- Tiempo Medio para Responder/Contener (MTTR): El tiempo que tardas en contener una amenaza una vez detectada. Minimizar este tiempo es crucial para minimizar el daño.

KPIs de Resiliencia

- Tiempo de Recuperación del Objetivo (RTO): El tiempo real que tardas en restaurar un sistema crítico después de un incidente.

- Punto de Recuperación del Objetivo (RPO): La cantidad de datos que se pierden en un incidente, medida en tiempo (ej. «4 horas de datos perdidos»).

Conclusión: Hacia una Ciber-resiliencia Adaptativa y Duradera

La Defensa en Profundidad no es una opción, es una necesidad estratégica en el hostil panorama digital actual. Lejos de ser un concepto anticuado, su filosofía de capas, redundancia y diversidad de controles sigue siendo la base sobre la que se construyen los programas de ciberseguridad más maduros y resilientes.

El viaje hacia una postura de seguridad robusta es continuo y exige un compromiso que va más allá del departamento de TI; es un compromiso de toda la organización. Comienza con una evaluación honesta de los riesgos, se materializa en un diseño de capas proporcional a esos riesgos y se mantiene vivo a través del monitoreo y la adaptación constantes.

El futuro de la defensa eficaz reside en la síntesis inteligente: una filosofía de Defensa en Profundidad como marco general, implementada a través de una arquitectura de Zero Trust donde la identidad es el nuevo perímetro, y potenciada por la Inteligencia Artificial para operar a la velocidad y escala que exigen las amenazas modernas.

Al adoptar este enfoque integral, las organizaciones no solo construyen muros más altos, sino una fortaleza inteligente, adaptable y capaz de resistir, detectar y responder a los ataques, protegiendo sus activos más críticos hoy y en el futuro.

Daniel Rodrigues es un líder innovador experto en tecnologías avanzadas como Ciber Seguridad, Seguridad de la información, Inteligencia Artificial, Big Data, IoT y Realidad Virtual. Combina una visión estratégica con experiencia en gestión de P&L, fusiones y adquisiciones, y dirección de equipos complejos. Sus especialidades incluyen el desarrollo de negocio, la transformación digital y la seguridad.