Fundamentos de Ciberseguridad: La Guía Definitiva para Proteger tu Mundo Digital

Descubre los fundamentos de la ciberseguridad en esta guía completa para 2025. Aprende qué es, la tríada CIA, amenazas, la defensa en profundidad y el rol de la IA. Protege tu mundo digital desde hoy.

De la A a la Z: Todo lo que Necesitas Saber para Empezar en Ciberseguridad

En un mundo donde tu vida entera, desde tus cuentas bancarias hasta tus fotos personales, reside en el espacio digital, la ciberseguridad ha dejado de ser un tema para expertos en informática. Se ha convertido en una habilidad de supervivencia básica. Pero, ¿por dónde empezar? El bombardeo de términos como malware, phishing, ransomware y firewall puede ser abrumador. Esta guía está diseñada para cortar el ruido y llevarte directamente al núcleo de lo que importa.

💡 Puntos Clave para Llevar

- La Ciberseguridad es la defensa de tus activos digitales. No se trata solo de tecnología, sino de proteger tu información y privacidad de accesos no autorizados, robos o daños.

- Todo se basa en la Tríada de la CIA. La Confidencialidad (que nadie espíe), la Integridad (que nadie altere) y la Disponibilidad (que siempre puedas acceder a tu información) son los tres pilares que sostienen toda la seguridad digital.

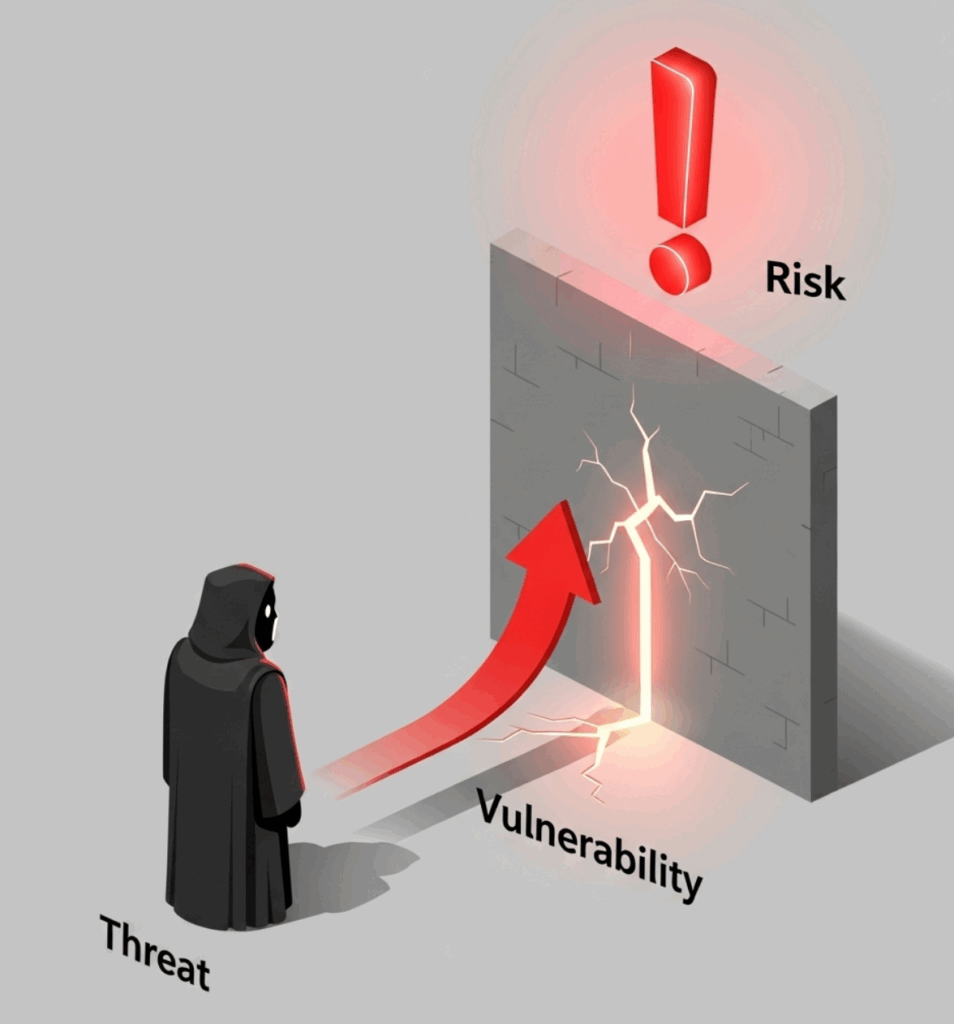

- Conocer al enemigo es medio batalla. Entender la diferencia fundamental entre una Amenaza (el «quién» o el «qué» ataca), una Vulnerabilidad (el «cómo» pueden entrar) y un Riesgo (la probabilidad de que todo salga mal) es crucial para una defensa efectiva.

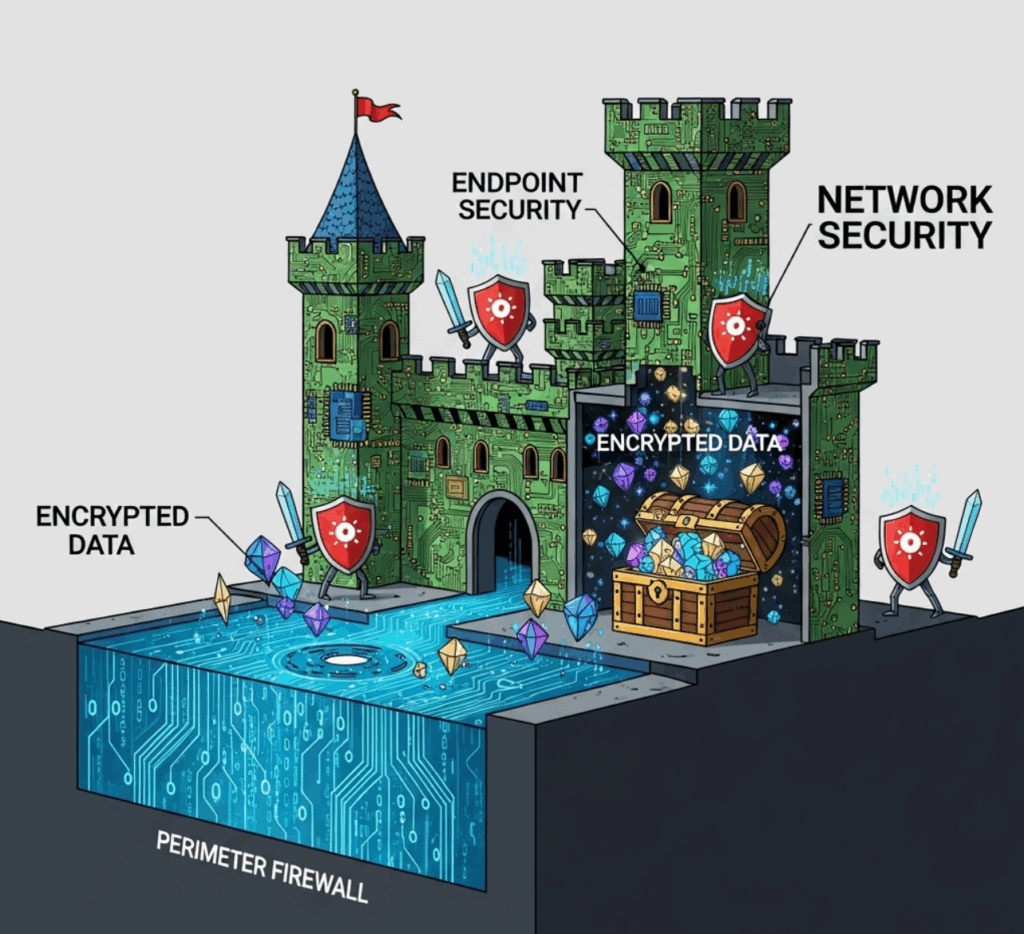

- La defensa perfecta no existe, la defensa inteligente sí. Estrategias como la «Defensa en Profundidad» (seguridad por capas) y el «Principio de Mínimo Privilegio» (dar solo los accesos necesarios) son fundamentales para minimizar el impacto de cualquier incidente.

- La Inteligencia Artificial (IA) es el nuevo campo de batalla. La IA está revolucionando tanto el ataque como la defensa, haciendo las amenazas más sofisticadas y las protecciones más inteligentes.

1. El Punto de Partida: ¿Qué es la Ciberseguridad y por qué es tan Importante?

Imagina por un segundo que tu casa no tuviera puertas ni ventanas. Cualquiera podría entrar, revolver tus cosas, leer tus cartas o incluso llevarse tus bienes más preciados. Impensable, ¿verdad? Pues bien, en el mundo digital, cada dispositivo que usas —tu móvil, tu ordenador, tu tablet— es una casa llena de información valiosa. La ciberseguridad es, en esencia, el conjunto de puertas, ventanas, cerraduras y sistemas de alarma que proteges esa casa digital.

No es solo un concepto técnico; es la práctica de defender ordenadores, servidores, dispositivos móviles, redes y datos de ataques maliciosos. Estos ataques buscan acceder, modificar o destruir información sensible, extorsionar a los usuarios o interrumpir la continuidad de un negocio. Entender para qué sirve la ciberseguridad en 2025 es comprender que ya no es una opción, sino una necesidad absoluta.

¿Por qué ahora más que nunca?

Vivimos en la era del dato. Las empresas basan sus decisiones en análisis de datos masivos. Nosotros, como individuos, almacenamos nuestras vidas en la nube. Esta dependencia digital ha creado una superficie de ataque gigantesca. Los cibercriminales ya no son solo hackers solitarios en un garaje; son organizaciones criminales sofisticadas y, en algunos casos, actores patrocinados por estados.

Caso de Uso: El Hospital Paralizado

En 2021, el sistema de salud de Irlanda (HSE) sufrió un ataque de ransomware devastador. Los atacantes cifraron los sistemas informáticos de todo el país, paralizando hospitales. Se cancelaron citas, se perdieron historiales médicos y los médicos tuvieron que recurrir a papel y boli. El rescate exigido fue de 20 millones de dólares. Aunque el gobierno no pagó, la recuperación costó cientos de millones y meses de trabajo. Este caso demuestra que la ciberseguridad no va de proteger ordenadores, va de proteger vidas y el funcionamiento de la sociedad. La importancia de la ciberseguridad es, por tanto, innegable.

2. Los 3 Pilares Sagrados: La Tríada de la CIA 🛡️

En el corazón de casi todas las decisiones y estrategias de ciberseguridad se encuentra un modelo fundamental conocido como la Tríada de la CIA. No, no tiene nada que ver con agencias de espionaje. Es un acrónimo de Confidencialidad, Integridad y Disponibilidad. Estos tres conceptos son los pilares sobre los que se construye cualquier sistema seguro. Si uno de ellos falla, toda la estructura se tambalea.

Vamos a desglosar La Tríada de la CIA: Confidencialidad, Integridad y Disponibilidad con ejemplos sencillos.

Confidencialidad (Confidentiality)

- ¿Qué es? Es la garantía de que la información solo es accesible para las personas autorizadas. Es el secreto. El pilar que previene el espionaje.

- Ejemplo del Mundo Real: Una carta personal dentro de un sobre sellado. Solo el destinatario debe abrirlo. Si alguien lo abre por el camino, se ha roto la confidencialidad.

- Ejemplo Digital: El cifrado de tus mensajes de WhatsApp. Gracias al cifrado de extremo a extremo, solo tú y la persona con la que hablas podéis leer el contenido. Ni siquiera la propia compañía puede hacerlo. Las contraseñas y los sistemas de autenticación son herramientas clave para mantener la confidencialidad.

Integridad (Integrity)

- ¿Qué es? Asegura que la información es exacta y fiable, y que no ha sido modificada de forma no autorizada durante su almacenamiento o transmisión. Es la confianza.

- Ejemplo del Mundo Real: Una transferencia bancaria. Si ordenas transferir 100 €, la integridad garantiza que el banco receptor reciba exactamente 100 €, y no 10 € o 1.000 €.

- Ejemplo Digital: Cuando descargas un programa desde una web oficial, a menudo proporcionan una «suma de comprobación» (checksum o hash). Puedes usarla para verificar que el archivo que has descargado no ha sido alterado por un atacante para incluir malware. Si el hash coincide, la integridad está intacta.

Disponibilidad (Availability)

- ¿Qué es? Es la garantía de que los sistemas y la información están operativos y accesibles para los usuarios autorizados cuando los necesitan. Es el acceso.

- Ejemplo del Mundo Real: Una biblioteca. La disponibilidad significa que la biblioteca está abierta en su horario habitual y puedes acceder a los libros que necesitas. Si un día la encuentras cerrada sin motivo, la disponibilidad ha fallado.

- Ejemplo Digital: Un ataque de Denegación de Servicio (DDoS) es un ataque directo a la disponibilidad. Los atacantes inundan un sitio web con tanto tráfico falso que los usuarios legítimos no pueden acceder a él. La web «se cae». Las copias de seguridad y los sistemas redundantes son cruciales para garantizar la disponibilidad.

| Pilar de la Tríada | Objetivo Principal | Amenaza Común | Solución Típica |

|---|---|---|---|

| Confidencialidad | Proteger el secreto de la información. | Espionaje, robo de datos. | Cifrado, Contraseñas. |

| Integridad | Evitar modificaciones no autorizadas. | Alteración de datos, man-in-the-middle. | Hashing, Firmas digitales. |

| Disponibilidad | Garantizar el acceso cuando se necesita. | Ataques DDoS, fallos de hardware. | Copias de seguridad, Redundancia. |

Dominar estos tres conceptos es el primer gran paso para pensar como un profesional de la ciberseguridad. Cada vez que analices una situación, pregúntate: ¿qué podría amenazar la confidencialidad, la integridad o la disponibilidad aquí?

3. El Campo de Batalla: Amenaza, Vulnerabilidad y Riesgo ⚔️

Para defender un castillo, no basta con construir un muro. Necesitas saber quién podría atacar (los bárbaros, un dragón), cómo podrían entrar (una puerta mal cerrada, un muro bajo) y qué probabilidad hay de que el ataque tenga éxito y cause daños. En ciberseguridad, estos conceptos se llaman Amenaza, Vulnerabilidad y Riesgo.

Mucha gente los usa indistintamente, pero sus diferencias son la clave para una buena gestión de la seguridad. Aclarar las diferencias clave entre amenaza, vulnerabilidad y riesgo es fundamental.

Vulnerabilidad: La Debilidad

Una vulnerabilidad es una debilidad o un fallo en un sistema, proceso o control que puede ser explotado por una amenaza. Es la grieta en la armadura.

- Analogía: Una ventana abierta en el primer piso de tu casa.

- Ejemplos Digitales:

- Un software sin actualizar (como un Windows o un Android antiguo).

- Una contraseña débil como «123456» o «password».

- Un empleado que no ha recibido formación sobre cómo detectar un correo de phishing.

- Una red Wi-Fi sin contraseña.

Las vulnerabilidades son pasivas. No hacen nada por sí mismas, pero están ahí, esperando a que algo o alguien las aproveche.

Amenaza: El Actor o Evento Malicioso

Una amenaza es cualquier cosa que tiene el potencial de explotar una vulnerabilidad y causar daño a un activo. Es el «quién» o el «qué» que puede atacar.

- Analogía: Un ladrón que merodea por tu barrio buscando casas a las que entrar.

- Ejemplos Digitales:

- Un actor de amenaza: un hacker, un grupo de ciberdelincuentes, un empleado descontento.

- Un evento malicioso: un virus, un ataque de ransomware, un correo de phishing.

- Un evento no malicioso: un desastre natural como una inundación que destruye un centro de datos, un fallo de hardware.

La amenaza es activa. Es la fuerza que busca la debilidad para atacar.

Riesgo: La Probabilidad del Desastre

El riesgo es la convergencia de una amenaza y una vulnerabilidad. Es la probabilidad de que una amenaza explote una vulnerabilidad y el impacto o daño que resultaría de ello.

- Fórmula Conceptual: Riesgo = Probabilidad (Amenaza x Vulnerabilidad) + Impacto

- Analogía: El riesgo es la probabilidad de que el ladrón que merodea por tu barrio (amenaza) vea tu ventana abierta (vulnerabilidad), decida entrar y te robe la televisión (impacto).

- Ejemplos Digitales:

- Riesgo bajo: Un hacker muy experimentado (amenaza alta) intenta atacar un banco con sistemas de seguridad de última generación (vulnerabilidades bajas). La probabilidad de éxito es mínima.

- Riesgo alto: Un empleado sin formación (vulnerabilidad alta) recibe un correo de phishing genérico (amenaza común). La probabilidad de que haga clic y comprometa el sistema es muy alta, y el impacto puede ser devastador.

No puedes eliminar todos los riesgos. La ciberseguridad consiste en gestionar los riesgos: identificar tus vulnerabilidades, entender las amenazas a las que te enfrentas, y aplicar controles para reducir la probabilidad o el impacto a un nivel aceptable. Esto puede implicar instalar parches (cerrar la ventana), formar a los empleados (enseñarles a detectar ladrones) o contratar un seguro (para cubrir las pérdidas si te roban).

4. Un Viaje en el Tiempo: La Fascinante Historia de la Ciberseguridad

Para entender el presente y anticipar el futuro, es imprescindible conocer el pasado. La ciberseguridad no nació ayer; es una disciplina que ha evolucionado en paralelo a la propia historia de la informática, en una carrera armamentística constante entre atacantes y defensores. La historia de la ciberseguridad es un relato de ingenio, espionaje y crímenes multimillonarios.

Los Inicios (Años 70 y 80): La Era de la Inocencia

En los albores de ARPANET, la precursora de Internet, la seguridad no era una preocupación. La red era un pequeño club de académicos y militares que confiaban los unos en los otros.

- Creeper (1971): Considerado el primer «virus», aunque no era malicioso. Era un programa experimental que se movía entre ordenadores mostrando el mensaje «I’m the creeper: catch me if you can!». Poco después, se creó Reaper, el primer «antivirus», diseñado para cazar y eliminar a Creeper. La primera batalla había comenzado.

- El Gusano Morris (1988): Robert Tappan Morris, un estudiante universitario, liberó un «gusano» que pretendía medir el tamaño de Internet. Sin embargo, un error en su código lo hizo replicarse sin control, infectando y colapsando a miles de ordenadores (un 10% de la red de entonces). Fue la primera llamada de atención seria sobre la fragilidad de la red.

La Explosión de Internet (Años 90 y 2000): El Crimen se Digitaliza

Con la llegada de la World Wide Web y el correo electrónico, Internet se abrió al público masivo. Y con él, a los delincuentes.

- El boom del Phishing: Los estafadores empezaron a enviar correos masivos haciéndose pasar por bancos o empresas para robar contraseñas.

- Virus masivos como «ILOVEYOU» (2000): Este gusano, disfrazado de una carta de amor, se propagó a una velocidad de vértigo, causando daños estimados en 10.000 millones de dólares. Demostró lo vulnerable que era el factor humano.

- Nacimiento de los Hacktivistas: Grupos como Anonymous empezaron a usar los ciberataques con fines políticos, atacando a gobiernos y corporaciones.

La Era Moderna (2010 – Hoy): El Gran Negocio y la Guerra Híbrida

La ciberdelincuencia se ha profesionalizado. Ahora es una industria multimillonaria con modelos de negocio claros.

- El auge del Ransomware: El modelo de secuestrar datos y pedir un rescate se ha convertido en la amenaza más temida por las empresas. Ataques como WannaCry (2017) afectaron a cientos de miles de ordenadores en todo el mundo, incluyendo a grandes corporaciones y sistemas de salud.

- Ataques a la Cadena de Suministro: Los atacantes ya no solo van a por el objetivo final. Atacan a un proveedor de software más pequeño y vulnerable para, a través de él, infectar a todos sus clientes. El ataque a SolarWinds (2020) es el ejemplo perfecto, comprometiendo a miles de organizaciones gubernamentales y privadas.

- La Ciberguerra: Las naciones utilizan el ciberespacio como un nuevo dominio de guerra para espionaje, sabotaje (como el virus Stuxnet que atacó el programa nuclear iraní) y desinformación.

Esta evolución nos muestra una lección clara: los ataques se vuelven más sofisticados, más organizados y con un impacto mucho mayor. La defensa, por tanto, debe ser constante, adaptable y proactiva.

5. Hablando el Mismo Idioma: Glosario Esencial de Ciberseguridad

Para navegar por el mundo de la ciberseguridad, necesitas conocer el vocabulario básico. No te preocupes, no tienes que aprenderte un diccionario entero. Aquí tienes algunos de los términos más importantes que escucharás una y otra vez, explicados de forma sencilla.

- Malware: Es la abreviatura de «software malicioso». Es un término paraguas que engloba cualquier programa diseñado para dañar o explotar un sistema.

- Virus: Se adjunta a un programa limpio y se propaga cuando ese programa se ejecuta.

- Gusano (Worm): Se propaga por la red por sí mismo, sin necesidad de un programa anfitrión.

- Troyano (Trojan): Se disfraza de software legítimo para engañar al usuario y que lo instale. Una vez dentro, abre una «puerta trasera» para los atacantes.

- Ransomware: Cifra los archivos del usuario o bloquea el sistema y exige un rescate (normalmente en criptomonedas) para devolver el acceso.

- Spyware: Espía la actividad del usuario sin su conocimiento, robando contraseñas, datos bancarios o hábitos de navegación.

- Phishing: Es una técnica de engaño donde un atacante se hace pasar por una entidad de confianza (un banco, una red social, un compañero de trabajo) a través de un correo electrónico, SMS (smishing) o mensaje instantáneo para robar información sensible como credenciales de acceso o datos de tarjetas de crédito. Es uno de los vectores de ataque más comunes y efectivos porque explota la psicología humana.

- Endpoint: Se refiere a cualquier dispositivo final que se conecta a una red. Tu ordenador portátil, tu teléfono móvil, un servidor, una tablet, o incluso un dispositivo del Internet de las Cosas (IoT) como una cámara de seguridad son todos endpoints. Proteger los endpoints es crucial porque son los puntos de entrada más habituales para las amenazas.

- Firewall (Cortafuegos): Es una barrera de seguridad que monitoriza y controla el tráfico de red entrante y saliente basándose en un conjunto de reglas de seguridad. Actúa como un guardia de seguridad en la puerta de tu red, decidiendo quién puede entrar y quién no. Puede ser un dispositivo físico (hardware) o un programa (software).

- Zero-Day (Día Cero): Una vulnerabilidad de «día cero» es un fallo de seguridad en un software que es desconocido para el fabricante o el público. Un «exploit de día cero» es el ataque que aprovecha esa vulnerabilidad antes de que se haya podido crear un parche para solucionarla. Son extremadamente peligrosos porque no hay defensa directa contra ellos.

Entender estos conceptos es el primer paso para dejar de ver la ciberseguridad como magia negra y empezar a verla como un campo con reglas y patrones que se pueden comprender y gestionar.

6. El Poder del «No»: El Principio de Mínimo Privilegio (PoLP)

Imagina que le das al repartidor de pizza la llave maestra de todo tu edificio, que abre no solo el portal, sino también tu casa, la de tus vecinos, el trastero y el garaje. Simplemente para que te entregue una pizza. Parece una locura, ¿verdad? Le estarías dando muchos más «privilegios» de los que necesita para hacer su trabajo. Si ese repartidor tuviera malas intenciones, o si perdiera la llave, el desastre sería mayúsculo.

Esto, que parece de sentido común en el mundo físico, a menudo se olvida en el mundo digital. El Principio de Mínimo Privilegio (Principle of Least Privilege o PoLP) es una de las estrategias de seguridad más importantes y sencillas de entender: un usuario, programa o sistema solo debe tener los permisos de acceso estrictamente necesarios para realizar la tarea que le ha sido asignada, y nada más.

¿Cómo funciona en la práctica?

- Usuarios: Un empleado del departamento de marketing no necesita acceso a los servidores de desarrollo de software. Un contable no necesita poder modificar la página web de la empresa. Aplicar el PoLP significa definir roles y asignar permisos de forma granular. Si la cuenta de un empleado de marketing es comprometida, el atacante solo podrá acceder a los sistemas de marketing, no a las joyas de la corona de la empresa.

- Aplicaciones: Un programa que solo necesita leer archivos no debería tener permisos para escribirlos o borrarlos. Si esa aplicación tiene una vulnerabilidad, el daño que un atacante puede hacer a través de ella está contenido.

- Procesos del Sistema: Cuando ejecutas un programa en tu ordenador, no deberías hacerlo como «Administrador» o «root» por defecto. Deberías operar como un usuario estándar. Así, si accidentalmente descargas malware, este tendrá más dificultades para infectar archivos críticos del sistema o instalarse de forma persistente.

¿Por qué es tan efectivo?

- Reduce la Superficie de Ataque: Menos privilegios significan menos oportunidades para un atacante. Limita las vías de entrada y explotación.

- Limita la Propagación de Malware: Si un gusano o un ransomware infecta un sistema, el PoLP restringe su capacidad para moverse lateralmente por la red e infectar otros sistemas. El daño queda contenido en un área más pequeña.

- Mejora la Estabilidad: Evita que los usuarios (o los programas) realicen cambios accidentales en sistemas críticos que no entienden, lo que reduce los fallos y el tiempo de inactividad.

- Simplifica las Auditorías: Es mucho más fácil rastrear una actividad sospechosa cuando sabes exactamente qué permisos tiene cada usuario. Si se ha modificado un archivo sensible, la lista de sospechosos es mucho más corta.

Implementar el PoLP no requiere una tecnología carísima. Exige disciplina, planificación y un cambio de mentalidad: pasar del «dar acceso a todo por si acaso» al «negar todo por defecto y conceder solo lo indispensable». Es una de las formas más eficientes de fortalecer tu postura de seguridad.

7. Seguridad por Capas: La Estrategia de la Defensa en Profundidad 🏰

Un castillo medieval no confiaba su seguridad a una única defensa. Tenía un foso, una muralla exterior alta, arqueros en las almenas, una puerta fortificada, un patio interior y, finalmente, la torre del homenaje, el último bastión. Si un atacante lograba superar una capa de defensa, se encontraba inmediatamente con otra. Cada capa estaba diseñada para ralentizar, desgastar y detener al enemigo.

Esta es la esencia de la Defensa en Profundidad (Defense in Depth). Es una estrategia de ciberseguridad que asume que ninguna defensa es infalible. En lugar de buscar una «bala de plata» que lo solucione todo, se implementan múltiples capas de controles de seguridad. Si una capa falla o es superada por un atacante, la siguiente capa está ahí para detectar o prevenir el ataque.

Las Capas de la Ciberseguridad Moderna

Veamos cómo se traduce la analogía del castillo al mundo digital de una empresa:

- Políticas, Procedimientos y Concienciación (La Ley del Reino): La primera capa no es tecnológica. Es la formación de los empleados para que no caigan en trampas de phishing, y tener políticas claras sobre el uso de contraseñas y la gestión de datos. Un empleado bien formado es la primera y mejor línea de defensa.

- Seguridad Perimetral (El Foso y la Muralla Exterior): Aquí es donde encontramos los firewalls de red y los sistemas de prevención de intrusiones (IPS). Su trabajo es inspeccionar el tráfico que entra y sale de la red de la empresa, bloqueando amenazas conocidas antes de que lleguen a los sistemas internos.

- Seguridad de la Red Interna (Los Guardias del Patio): Incluso si un atacante supera el perímetro, la red interna no debe ser un espacio abierto. La segmentación de red divide la red en zonas más pequeñas. Así, si un atacante compromete la red de invitados, no puede saltar fácilmente a la red de servidores críticos.

- Seguridad del Endpoint (Los Soldados en Cada Puerta): Cada ordenador, servidor y móvil debe tener sus propias defensas. Aquí es donde entran en juego los antivirus, los EDR (Endpoint Detection and Response) y los firewalls personales. Es la protección del dispositivo final.

- Seguridad de la Aplicación (Proteger las Estancias): Las propias aplicaciones que se usan (el correo, la base de datos, el software de contabilidad) deben ser seguras. Esto implica un desarrollo de código seguro, parches regulares y firewalls de aplicaciones web (WAF) que protegen contra ataques específicos.

- Seguridad de los Datos (Proteger el Tesoro): Esta es la última y más importante capa. Los datos en sí mismos deben estar protegidos. El cifrado de datos (tanto en reposo en el disco duro como en tránsito por la red) y los controles de acceso (como el Principio de Mínimo Privilegio) garantizan que, incluso si un atacante llega hasta los datos, no pueda leerlos ni usarlos.

- Monitorización y Respuesta (Los Vigías en la Torre): Todas las capas anteriores deben ser vigiladas. Herramientas como los SIEM (Security Information and Event Management) recogen registros de todos los sistemas para detectar actividades sospechosas y alertar a los equipos de seguridad para que puedan responder al incidente.

La Defensa en Profundidad crea un sistema resiliente. No evita el 100% de los ataques, pero aumenta enormemente el coste, el tiempo y la dificultad para un atacante, y da al equipo defensor múltiples oportunidades para detectar y detener la intrusión.

8. Aclarando Conceptos: Ciberseguridad vs. Seguridad de la Información

En muchas conversaciones, los términos «ciberseguridad» y «seguridad de la información» se usan como si fueran lo mismo. Aunque están íntimamente relacionados y se solapan, no son idénticos. Entender su diferencia te da una perspectiva más completa del campo de la protección.

La forma más sencilla de verlo es pensar en la Seguridad de la Información como el paraguas general, y la Ciberseguridad como una parte crucial debajo de ese paraguas.

Seguridad de la Información (InfoSec)

La Seguridad de la Información (a menudo abreviada como InfoSec) tiene un alcance mucho más amplio. Su objetivo es proteger toda la información de una organización, sin importar su formato o dónde se encuentre. Se centra en la Tríada de la CIA (Confidencialidad, Integridad y Disponibilidad) para todos los activos de información.

Esto incluye:

- Datos digitales: Archivos en un servidor, bases de datos, correos electrónicos.

- Información en papel: Contratos impresos, informes confidenciales, archivos en un archivador.

- Propiedad intelectual: Fórmulas secretas, planes de negocio, conocimiento en la cabeza de los empleados.

- Comunicaciones verbales: Una conversación confidencial en una sala de reuniones.

La InfoSec se ocupa de todo, desde instalar un antivirus hasta tener una política de «escritorios limpios» (que no haya documentos sensibles a la vista) o instalar destructoras de papel.

Ciberseguridad

La Ciberseguridad es el subconjunto de la Seguridad de la Información que se ocupa específicamente de proteger la información en su formato digital y los sistemas que la procesan, almacenan y transmiten. Se enfoca en el «ciberespacio».

Su campo de acción es la protección contra:

- Ciberataques.

- Accesos no autorizados a sistemas informáticos.

- Robo de datos a través de medios electrónicos.

- Amenazas que provienen de Internet y otras redes.

En resumen, toda la ciberseguridad es seguridad de la información, pero no toda la seguridad de la información es ciberseguridad. La ciberseguridad no se preocupa por un documento robado de un archivador físico, pero la seguridad de la información sí. La distinción entre Ciberseguridad frente a Seguridad de la Información es clave para entender el alcance de cada disciplina.

Analogía Final: Si la Seguridad de la Información es la seguridad total de un banco (incluyendo los guardias de la puerta, las cajas fuertes, las cámaras, los procedimientos para el transporte de dinero en furgones blindados y la comprobación de antecedentes de los empleados), la Ciberseguridad sería la parte específica que se encarga de proteger la banca online, los cajeros automáticos y los sistemas informáticos internos contra los hackers. Ambas son vitales y trabajan juntas.

9. El Trío del Control de Acceso: Autenticación, Autorización y Auditoría (AAA) 🔑

Cuando intentas entrar en un área restringida, ya sea física o digital, siempre hay tres preguntas fundamentales que el sistema de seguridad debe responder:

- ¿Quién eres?

- ¿Qué se te permite hacer aquí?

- ¿Qué has hecho?

Estas tres preguntas corresponden directamente al framework de seguridad conocido como AAA: Autenticación, Autorización y Auditoría. Este marco es la base del control de acceso en prácticamente todos los sistemas informáticos. Vamos a explorar qué significa el framework de Autenticación, Autorización y Auditoría (AAA).

Autenticación (Authentication): Probar quién eres

Este es el primer paso. Es el proceso de verificar que un usuario es quien dice ser. Es como enseñar tu DNI para demostrar tu identidad. En el mundo digital, esto se logra a través de uno o más «factores de autenticación»:

- Algo que sabes: El factor más común. Es una contraseña, un PIN, o la respuesta a una pregunta secreta.

- Algo que tienes: Un objeto físico. Puede ser tu teléfono móvil para recibir un código (2FA), una tarjeta de acceso, o un token de seguridad USB.

- Algo que eres: Factores biométricos. Tu huella dactilar, tu cara (reconocimiento facial), el iris de tu ojo o tu voz.

La Autenticación Multifactor (MFA) combina dos o más de estos factores, proporcionando una seguridad mucho mayor. Por ejemplo, para acceder a tu banco online, usas tu contraseña (algo que sabes) y un código que te llega al móvil (algo que tienes).

Autorización (Authorization): Determinar qué puedes hacer

Una vez que el sistema ha verificado tu identidad (autenticación), el siguiente paso es determinar a qué tienes acceso. La autorización es el proceso de conceder o denegar permisos específicos a un usuario autenticado.

- Ejemplo: Imagina que entras en la oficina con tu tarjeta de acceso (autenticación). La autorización determina que esa tarjeta te permite abrir la puerta de tu departamento, pero no la del despacho del director general ni la del laboratorio de investigación.

En un sistema informático, la autorización define si puedes leer un archivo, modificarlo, borrarlo, ejecutar un programa o acceder a una sección específica de una base de datos. El Principio de Mínimo Privilegio (que ya vimos) es la guía fundamental para establecer la autorización.

Auditoría (Accounting/Auditing): Registrar lo que haces

Este es el tercer pilar, y a menudo el más olvidado. La auditoría (también llamada accounting o registro) es el proceso de rastrear y registrar las acciones de un usuario. Crea un rastro de auditoría (audit trail) de todo lo que ocurre en el sistema.

- ¿Para qué sirve?

- Detección de Incidentes: Si algo va mal, los registros de auditoría son la primera fuente de información para investigar qué ha pasado, quién lo hizo y cuándo.

- Rendición de Cuentas: Los usuarios saben que sus acciones están siendo registradas, lo que disuade de comportamientos maliciosos.

- Cumplimiento Normativo: Muchas regulaciones (como el RGPD) exigen que las empresas mantengan registros detallados del acceso a datos sensibles.

- Análisis y Mejora: Analizar los registros puede ayudar a identificar patrones de uso, posibles vulnerabilidades o políticas de autorización mal configuradas.

El framework AAA es un ciclo continuo. Cada vez que intentas realizar una acción en un sistema seguro, estos tres procesos están trabajando en segundo plano para proteger la información.

10. El Futuro ya está Aquí: El Rol de la Inteligencia Artificial en la Ciberseguridad

La Inteligencia Artificial (IA) y el Aprendizaje Automático (Machine Learning) no son solo para coches autónomos o asistentes de voz. Están transformando radicalmente el panorama de la ciberseguridad, creando tanto armas más potentes para los atacantes como escudos más inteligentes para los defensores. Entender el rol de la inteligencia artificial en la ciberseguridad es asomarse al futuro de la protección digital.

La IA es una espada de doble filo.

La IA como Arma: El Ataque Inteligente

Los ciberdelincuentes están adoptando la IA para hacer sus ataques más efectivos, escalables y difíciles de detectar.

- Phishing Hiper-personalizado (Spear Phishing): La IA puede analizar las redes sociales y la información pública de un objetivo para crear correos de phishing increíblemente convincentes y personalizados, que mencionan sus proyectos, sus compañeros o sus intereses. Son casi indistinguibles de un correo legítimo.

- Malware Polimórfico y Metamórfico: El malware tradicional tiene una «firma» que los antivirus pueden detectar. El malware impulsado por IA puede cambiar su propio código cada vez que se replica, creando infinitas variantes y haciendo inútil la detección basada en firmas.

- Ataques Automatizados: La IA puede automatizar el proceso de encontrar vulnerabilidades en una red, probar diferentes métodos de ataque y moverse lateralmente una vez dentro, todo ello a una velocidad y escala imposibles para un humano.

- Deepfakes para Ingeniería Social: Los atacantes pueden usar IA para crear vídeos o audios falsos (deepfakes) de un directivo pidiendo una transferencia bancaria urgente, engañando a los empleados con una verosimilitud aterradora.

La IA como Escudo: La Defensa Proactiva

Afortunadamente, los defensores también están aprovechando el poder de la IA para pasar de un modelo reactivo (actuar después del ataque) a uno proactivo y predictivo.

- Detección de Anomalías: En lugar de buscar amenazas conocidas (firmas), la IA aprende cuál es el comportamiento «normal» de una red o un sistema. Cuando detecta una desviación de ese patrón —un usuario que accede a datos a horas extrañas, un tráfico de red inusual—, genera una alerta. Esto permite detectar ataques nuevos y de día cero.

- Análisis de Amenazas: La IA puede analizar cantidades masivas de datos sobre amenazas globales en tiempo real (artículos, foros de hackers, informes de seguridad) para identificar nuevas tácticas de ataque y predecir hacia dónde se dirigirán los ciberdelincuentes.

- Respuesta Automatizada a Incidentes (SOAR): Plataformas de Security Orchestration, Automation and Response (SOAR) utilizan la IA para automatizar las primeras etapas de la respuesta a un incidente. Por ejemplo, si se detecta un endpoint infectado, la IA puede ponerlo en cuarentena automáticamente para evitar que la infección se propague, mientras alerta al equipo humano.

- Análisis de Comportamiento de Usuario y Entidad (UEBA): Estas herramientas crean perfiles de comportamiento para cada usuario y dispositivo. Si un usuario de repente intenta acceder a 10.000 archivos cuando normalmente solo accede a 10, el sistema lo marca como una anomalía de alto riesgo que podría indicar una cuenta comprometida.

La carrera armamentística entre el ataque y la defensa se ha trasladado al campo de los algoritmos. En el futuro, la ciberseguridad no consistirá en que los humanos luchen contra las máquinas, sino en que los humanos, ayudados por la IA, luchen contra los atacantes, que también estarán ayudados por la IA.

Conclusión: Un Viaje Continuo

Hemos viajado desde los conceptos más básicos, como la Tríada de la CIA, hasta las fronteras de la Inteligencia Artificial. Si has llegado hasta aquí, ya no eres un principiante total. Ahora tienes el mapa y la brújula para navegar por el complejo pero fascinante mundo de la ciberseguridad.

Has aprendido que la seguridad no es un producto que se compra, sino un proceso que se gestiona. Se basa en capas, en principios sólidos como el mínimo privilegio, y en un conocimiento claro de las debilidades, las amenazas y los riesgos. Entiendes que el factor humano sigue siendo el eslabón más explotado, y que la concienciación es tan importante como el firewall más avanzado.

El panorama de la ciberseguridad cambia a una velocidad de vértigo. Pero los fundamentos que has explorado en esta guía permanecen. Son los cimientos sobre los que se construirá la seguridad del mañana. Proteger tu mundo digital es una responsabilidad, pero también es un poder. Empieza hoy. Revisa tus contraseñas, activa la autenticación multifactor, desconfía de los correos sospechosos y, sobre todo, mantén la curiosidad y sigue aprendiendo. Tu yo del futuro te lo agradecerá.