Descubre si Es seguro conectarse a una red wifi abierta, Tu Guía Definitiva para Navegar Sin Miedo en Cafeterías, Aeropuertos y Hoteles

En un mundo que no se detiene, estar conectado es casi una necesidad. Pero cada vez que te conectas a esa red Wi-Fi «gratuita» en tu cafetería favorita, en la sala de espera del aeropuerto o en el hotel, te enfrentas a un dilema. ¿Es realmente seguro? La respuesta, te lo digo por experiencia, no es un simple sí o no. Es mucho más compleja.

Desde mi punto de vista como experto en ciberseguridad, he visto a demasiada gente caer en la trampa de la falsa seguridad. Creen que el pequeño candado (HTTPS) en su navegador es un escudo infalible. Y aunque el cifrado HTTPS ha mitigado enormemente el riesgo de espionaje pasivo, el panorama de amenazas ha evolucionado. Los ciberdelincuentes ya no son simples oyentes; ahora son impostores activos y muy astutos. El verdadero peligro ya no es que alguien escuche tu conversación, sino que te engañen para que te conectes a su red, una réplica exacta de la legítima, donde controlan absolutamente todo.

Por eso, la única mentalidad válida es la de «Confianza Cero» (Zero Trust). Debes asumir que cada red pública es hostil por defecto. Pero no te preocupes. Navegar en este entorno no requiere un título en ingeniería, sino disciplina. Una serie de hábitos y reglas que te permitirán disfrutar de la conectividad sin sacrificar tu seguridad.

Este artículo es esa disciplina, destilada en Los 10 Mandamientos de la Seguridad en Redes Wi-Fi Públicas. No son simples consejos, son un marco de defensa integral.

Puntos Clave para Llevar 🔑

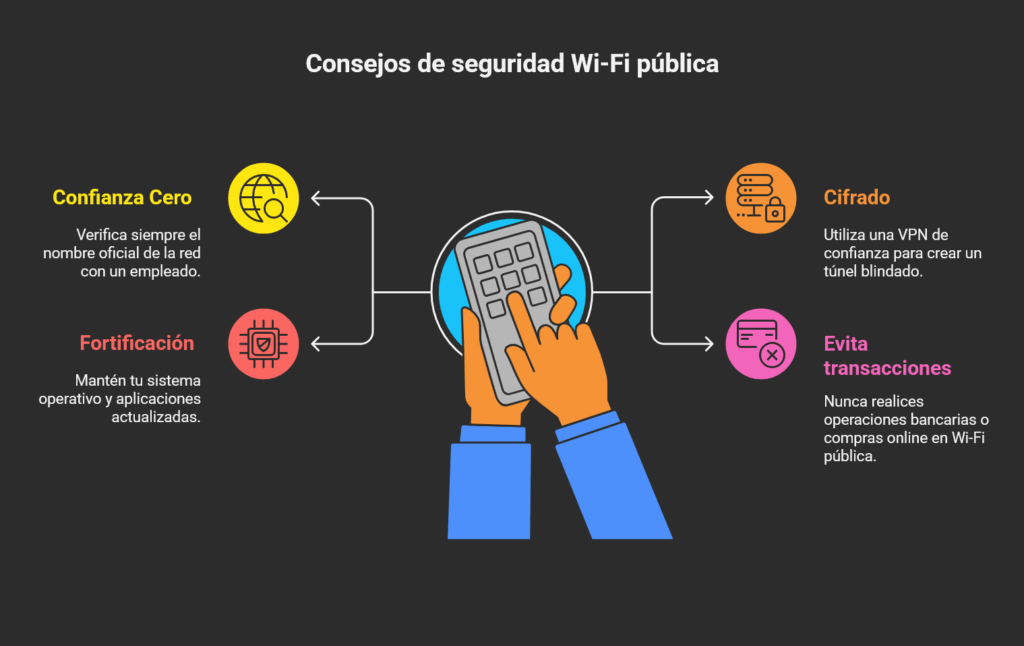

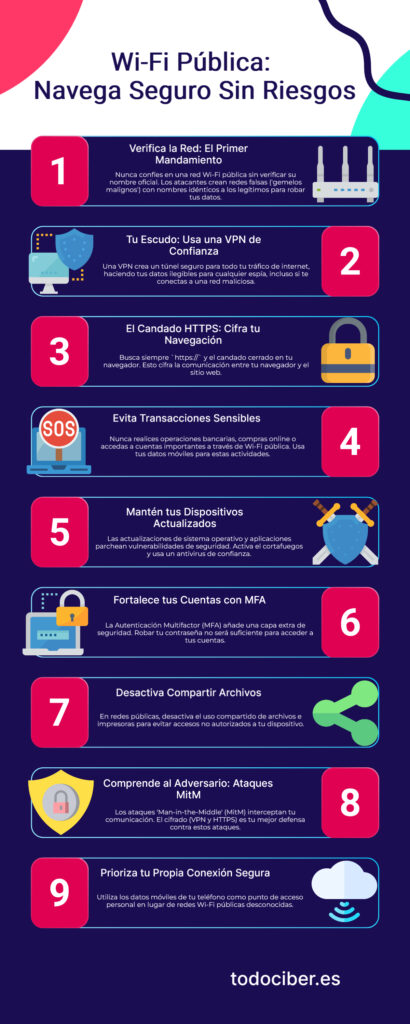

- Adopta la «Confianza Cero»: Nunca confíes en una red Wi-Fi pública por defecto. Verifica siempre el nombre oficial de la red con un empleado antes de conectarte para evitar las trampas de los «gemelos malignos».

- Cifra toda tu comunicación: Una Red Privada Virtual (VPN) de confianza no es opcional, es tu principal escudo. Crea un túnel blindado para todo tu tráfico de internet, haciéndolo ilegible para cualquier espía.

- Fortifica tus dispositivos y cuentas: Mantén tu sistema operativo y aplicaciones actualizadas. Activa siempre el cortafuegos y, lo más importante, utiliza la Autenticación Multifactor (MFA) en todas tus cuentas.

- Evita las transacciones sensibles: Por muy segura que creas que es tu conexión, nunca realices operaciones bancarias, compras online o inicies sesión en cuentas importantes a través de una Wi-Fi pública. Utiliza tus datos móviles para ello.

I. No Confiarás en Ninguna Red sin Verificar

El primer mandamiento es el más importante porque combate la amenaza más silenciosa: el engaño. Los atacantes no van a crear una red llamada «WIFI_PIRATA_PELIGROSA». No. Explotan nuestra prisa y nuestra tendencia a confiar. Crean redes con nombres que parecen totalmente legítimos, como «WIFI_Aeropuerto_Gratis» o el nombre exacto de la cafetería donde estás tomando algo. Al conectarte, no estás accediendo a internet a través del local, sino a través del ordenador de un delincuente.

El Ataque del «Gemelo Maligno» (Evil Twin)

Este método se conoce como «Evil Twin» o Gemelo Maligno, y es increíblemente eficaz. Imagina este escenario:

Marta, una consultora, está en el aeropuerto esperando su vuelo. Necesita enviar un informe urgente. Saca su portátil, busca redes Wi-Fi y ve dos opciones: «AEROPUERTO_Acceso_Gratuito» y «Aeropuerto_WIFI_Gratis». La segunda tiene una señal ligeramente más fuerte, así que se conecta a ella sin pensarlo. Lo que no sabe es que la primera es la red oficial y la segunda es un punto de acceso fraudulento creado por un atacante sentado a solo unas mesas de distancia con un pequeño dispositivo en su mochila.

El atacante ha seguido unos pasos muy sencillos:

- Exploración: Eligió un lugar concurrido como un aeropuerto, donde la gente está ansiosa por conectarse.

- Clonación: Usando software especializado, ha creado un punto de acceso con un nombre (SSID) casi idéntico al de la red legítima. Para el portátil de Marta, ambas redes parecen iguales.

- Amplificación: Ha posicionado su equipo para que la señal de su red falsa sea más potente. Los dispositivos, por diseño, tienden a conectarse a la red con la señal más fuerte, automatizando la trampa.

El verdadero peligro aquí es la función de «conexión automática» de nuestros dispositivos. Si alguna vez te has conectado a «WIFI_Hotel_Playa», tu móvil o portátil recordará ese nombre. La próxima vez que un atacante cree una red con ese mismo nombre, tu dispositivo se conectará automáticamente sin preguntarte, comprometiendo tu seguridad de forma pasiva.

Guía Práctica de Verificación

Para evitar caer en esta trampa, la disciplina es tu mejor aliada.

- ✅ Pregunta a un empleado: Es la defensa más simple y efectiva. Acércate al mostrador y pregunta cuál es el nombre exacto y oficial de la red Wi-Fi. Elimina toda ambigüedad.

- 🧐 Desconfía de las redes «abiertas»: Sé extremadamente escéptico con las redes genéricas que no piden contraseña. Son las más fáciles de suplantar. Un negocio legítimo suele tener algún tipo de control de acceso.

- ✍️ Inspecciona las diferencias sutiles: Fíjate bien en la ortografía. Un atacante puede usar «Cafeteria_WiFi» en lugar de «Cafetería_WiFi». Presta atención a cada letra, espacio y mayúscula.

- ⚠️ Atiende las advertencias de seguridad: Si tu navegador o sistema operativo te muestra una advertencia sobre la seguridad de la red, no la ignores. Es una señal de alarma clara. Nunca procedas.

II. Cifrarás Toda Tu Comunicación

Una vez que asumes que la red es un territorio hostil, el siguiente paso es blindar tus datos. El cifrado convierte tu información en un galimatías ilegible para cualquiera que intente espiarla. No es una opción; es una necesidad absoluta, y se basa en dos capas de defensa: la VPN y el HTTPS.

Tu Escudo Esencial: La Red Privada Virtual (VPN)

Una VPN es la herramienta de seguridad más potente que puedes usar en una red pública. La mejor forma de entenderla es imaginar que tu conexión a internet es un coche circulando por una autopista pública.

- Sin VPN: Tu coche es un descapotable. Cualquiera en la autopista (un atacante en la red Wi-Fi) puede ver quién eres, a dónde vas y qué llevas dentro.

- Con VPN: La VPN construye un túnel blindado y privado para tu coche. Desde el momento en que entras en el túnel, nadie desde fuera puede ver nada. Solo ven un vehículo blindado circulando. Tu tráfico viaja seguro a través de este túnel hasta un servidor remoto, y solo entonces sale a la internet pública.

El uso de una VPN neutraliza la mayoría de los ataques de espionaje. Incluso si te has conectado por error a un gemelo maligno, el atacante solo podrá interceptar un flujo de datos cifrados, completamente inútiles para él.

Pero ¡cuidado! No todas las VPN son iguales. Una VPN segura y fiable debe tener:

- Cifrado Robusto: El estándar de oro es el cifrado AES de 256 bits, el mismo que usan los gobiernos para proteger información clasificada.

- Política de Cero Registros (No-Logs): El proveedor debe garantizar que no guarda registros de tu actividad. Esto debería estar verificado por auditorías externas.

- Interruptor de Corte (Kill Switch): Una función indispensable. Si la conexión VPN se cae por cualquier motivo, el Kill Switch corta inmediatamente todo el acceso a internet, evitando que tus datos se filtren a la red pública sin protección.

- Protocolos Modernos: Debe ofrecer protocolos seguros como OpenVPN y WireGuard.

El Candado Digital: La Importancia Crítica de HTTPS

Mientras la VPN protege todo el tráfico de tu dispositivo, el protocolo HTTPS protege la conexión entre tu navegador y un sitio web específico.

Piensa en la diferencia entre HTTP y HTTPS como la diferencia entre una postal y una carta certificada.

- HTTP: Es una postal. Cualquiera que la intercepte en una red Wi-Fi no segura puede leer todo su contenido.

- HTTPS: Es una carta dentro de un sobre sellado y a prueba de manipulaciones. La «S» significa «Seguro» y cifra la comunicación entre tu navegador y la web.

Antes de introducir cualquier dato en una web, busca siempre el icono del candado cerrado y el prefijo https:// en la barra de direcciones. Para no tener que hacerlo manualmente, te recomiendo activar el «Modo HTTPS-Only» en tu navegador. Esto fuerza a tu navegador a intentar siempre una conexión segura.

- En Google Chrome: Ve a

Configuración > Privacidad y seguridad > Seguridady activa «Usar siempre conexiones seguras«. - En Mozilla Firefox: Ve a

Ajustes > Privacidad y seguridady activa el «Modo HTTPS-Only en todas las ventanas«. - En Microsoft Edge: Ve a

Configuración > Privacidad, búsqueda y serviciosy activa «Cambiar automáticamente a conexiones más seguras«.

Un error común es pensar que si usas HTTPS, no necesitas una VPN, o viceversa. No es así. Protegen cosas distintas. HTTPS cifra el contenido de tu conversación con bancoejemplo.com, pero un atacante en la red todavía puede ver que te estás conectando a bancoejemplo.com). Una VPN, en cambio, cifra todo, incluyendo la dirección de destino, haciendo que tu actividad sea completamente opaca. No son redundantes, son capas de defensa.

III. No Realizarás Transacciones Sagradas

Este mandamiento es pura gestión de riesgos. Aunque uses una VPN y verifiques el HTTPS, la prudencia manda que las actividades más delicadas se eviten por completo en un entorno de alto riesgo como una Wi-Fi pública.

Llamo «transacciones sagradas» a cualquier operación que, si fuera expuesta, podría causarte un daño financiero o personal grave. Esto incluye:

- Operaciones Bancarias: Acceder a tu banco online, hacer transferencias o pagar facturas.

- Compras en Línea: Introducir los datos de tu tarjeta de crédito en cualquier tienda.

- Acceso a Cuentas Clave: Iniciar sesión en tu correo electrónico principal o en redes corporativas.

- Cualquier Inicio de Sesión: Introducir un usuario y contraseña en cualquier servicio.

La lógica es simple. Si un atacante logra, a pesar de tus defensas, interceptar tu conexión (por ejemplo, con un ataque de «SSL Stripping» que te fuerza a una conexión HTTP), estas transacciones son exactamente lo que está buscando. Son las joyas de la corona.

Incluso con una VPN, este mandamiento añade una capa de precaución de comportamiento. La seguridad se basa en la «defensa en profundidad«. Si una barrera falla, tu decisión de no haber realizado la transacción en primer lugar actúa como la última línea de defensa.

¿Qué hacer si algo es urgente? La alternativa más segura es siempre usar la conexión de datos móviles de tu teléfono. Si necesitas usar el portátil, crea un punto de acceso personal con tu móvil.

IV. Fortificarás Tus Cuentas y Dispositivos

La cadena de seguridad es tan fuerte como su eslabón más débil. De nada sirve tener una conexión blindada si tu portátil o tu móvil es una fortaleza de papel. La seguridad de la red y la del dispositivo se refuerzan mutuamente.

Un atacante en una red Wi-Fi podría intentar inyectar malware en una descarga no cifrada. Si tu sistema operativo no está actualizado, esa vulnerabilidad conocida es una puerta abierta para el atacante. Por el contrario, un dispositivo actualizado y con un buen antivirus probablemente detectará y bloqueará la amenaza.

Prácticas Obligatorias de Higiene Digital

- 🛡️ Mantener Todo Actualizado: Las actualizaciones no son para añadir emojis nuevos; su propósito más crítico es parchear vulnerabilidades de seguridad. Activa las actualizaciones automáticas para tu sistema operativo, navegador y todas tus aplicaciones. Es no negociable.

- 🛡️ Utilizar Antivirus y Cortafuegos: Un software antivirus de buena reputación es tu centinela digital. Además, asegúrate de que el cortafuegos (firewall) de tu sistema operativo esté siempre activado, especialmente en redes públicas.

- 🛡️ Implementar la Autenticación Multifactor (MFA): Esta es, sin lugar a dudas, la medida más efectiva que puedes tomar para proteger tus cuentas. La MFA (o 2FA) requiere, además de tu contraseña, un segundo factor de verificación, como un código de una app en tu teléfono. Esto significa que incluso si un atacante roba tu contraseña en una red Wi-Fi, no podrá acceder a tu cuenta porque le faltará ese segundo factor. Actívala en tu correo, banco, redes sociales… en todas partes.

V. No Compartirás Indiscriminadamente

Cuando te conectas a una Wi-Fi pública, entras en una habitación digital llena de extraños. No deberías dejar que tu dispositivo anuncie su presencia o comparta sus archivos abiertamente. Las funciones de red diseñadas para la comodidad en casa se convierten en graves vulnerabilidades en público.

Desactivación de Servicios Clave

- Uso Compartido de Archivos e Impresoras: Es lo más crítico. Si está activado, tu dispositivo es «descubrible» y podría exponer carpetas compartidas a accesos no autorizados.

- En Windows: Cuando te conectes a una nueva red, elige siempre el perfil de red «Pública». Esto restringe automáticamente el uso compartido.

- En macOS: Ve a

Ajustes del Sistema > Compartiry asegúrate de que todos los servicios de compartición estén desactivados.

- Conexión Automática a Redes: Ya lo hemos dicho, pero es vital repetirlo. Desactiva la función que permite a tu dispositivo conectarse automáticamente a redes conocidas. Esto te obliga a verificar cada conexión conscientemente y evita que caigas en una trampa «Evil Twin».

- Bluetooth y AirDrop: En lugares públicos, es una buena práctica desactivar el Bluetooth cuando no lo uses. Configura AirDrop en «Solo contactos» o «Recepción desactivada» para evitar que cualquiera pueda enviarte archivos no deseados.

Al seguir estos pasos, reduces drásticamente la «superficie de ataque» de tu dispositivo, haciéndolo un objetivo mucho más difícil de detectar y comprometer.

VI. Serás Consciente de Tu Entorno

La ciberseguridad no es solo digital; también tiene una dimensión física. Las amenazas no solo viajan por el aire, sino que también pueden estar sentadas en la mesa de al lado.

La Amenaza Física: «Shoulder Surfing»

El «Shoulder Surfing» es la técnica de mirar por encima del hombro de alguien para ver lo que escribe o lo que muestra su pantalla. Es un método antiguo, pero sorprendentemente efectivo para robar contraseñas o información confidencial.

- Posiciónate estratégicamente: Siéntate de espaldas a una pared.

- Usa filtros de privacidad: Son películas que se adhieren a la pantalla y reducen drásticamente el ángulo de visión.

- Sé consciente de tu entorno: Simplemente, fíjate en quién tienes alrededor.

La Decepción Digital: Portales Cautivos Falsos

El portal cautivo es esa página de inicio de sesión que aparece en hoteles o aeropuertos. Es una herramienta legítima, pero los atacantes la aman. En un ataque de gemelo maligno, el atacante te presentará un portal cautivo falso que es una réplica exacta del real. El objetivo es un ataque de phishing: que introduzcas tus credenciales voluntariamente.

Para evitarlo:

- Verifica el HTTPS: Un portal legítimo debería usar HTTPS para proteger tus datos. Busca el candado en la barra de direcciones. Si no está, desconfía.

- Realiza la «Prueba de Credenciales Falsas»: Esta es una técnica brillante. Intenta iniciar sesión con datos inventados (p.ej.,

usuario: prueba,contraseña: prueba123). Una red maliciosa a menudo aceptará cualquier cosa, ya que su único objetivo es capturar datos. Si te da acceso, desconéctate de inmediato. Es una trampa. - Cuestiona las solicitudes excesivas: ¿Una red gratuita te pide los datos de tu tarjeta de crédito? Es una estafa.

VII. Comprenderás al Adversario: El Espía Invisible

Para defenderte bien, tienes que pensar como el atacante. Entender cómo funcionan sus ataques desmitifica la amenaza y refuerza la necesidad de las defensas que hemos comentado.

El Ataque «Man-in-the-Middle» (MitM)

El ataque de «Hombre en el Medio» es el concepto central de muchas amenazas en Wi-Fi. Ocurre cuando un atacante se posiciona secretamente entre tú y el servicio con el que te comunicas. Imagina un cartero malicioso que intercepta tus cartas, las lee, las modifica si quiere, y luego las entrega. Ni tú ni el destinatario sabéis que la comunicación ha sido comprometida.

En una red Wi-Fi, el atacante se interpone entre tu dispositivo y el router. El ataque de gemelo maligno es la forma más común de lograr esta posición. Una vez que está «en el medio», puede espiar datos no cifrados, manipularlos o inyectar contenido malicioso.

El «Packet Sniffing»

Internet funciona enviando datos en pequeños «paquetes». Un «packet sniffer» es una herramienta que captura y analiza estos paquetes. Aunque son herramientas legítimas para administrar redes, en manos de un atacante son una poderosa arma de espionaje.

En una red Wi-Fi abierta, sin cifrar, los paquetes viajan «en claro». Un atacante puede capturar tus contraseñas, mensajes y otros datos simplemente «escuchando» el tráfico de la red.

La defensa contra ambos ataques es la misma y ya la conoces: el cifrado.

- Contra el MitM: Una VPN cifra tu tráfico, por lo que el «cartero malicioso» solo interceptará un sobre blindado que no puede abrir.

- Contra el Packet Sniffing: Si tu tráfico está cifrado, el «sniffer» solo capturará galimatías. Los datos cifrados no pueden ser espiados.

VIII. Preferirás Tu Propia Conexión Segura

La conclusión más lógica después de analizar todos estos riesgos es también la más segura: la mejor forma de evitar los peligros de una red no confiable es, simplemente, no usarla.

Datos Móviles y «Personal Hotspot»

La alternativa más segura al Wi-Fi público son los datos móviles de tu teléfono. ¿Por qué?

- Conexión Directa y Cifrada: Es una conexión directa con la red de tu operador, cifrada por los estándares celulares (4G/5G). Es mucho más resistente a la interceptación local.

- Aislamiento: No compartes la red local con extraños, eliminando el riesgo de ataques de otros usuarios.

Cuando necesites conectar tu portátil, usa la función de «punto de acceso personal» (tethering). Esto crea una pequeña red Wi-Fi privada, usando la conexión segura de tus datos móviles.

Guía Rápida para un Punto de Acceso Seguro:

- En iOS (iPhone): Ve a

Ajustes > Punto de acceso personal. Actívalo y establece una contraseña fuerte. - En Android: Ve a

Ajustes > Red e Internet > Zona Wi-Fi. Actívala y configura una contraseña robusta.

La clave aquí es usar una contraseña fuerte (larga, con mayúsculas, minúsculas, números y símbolos). Si dejas el punto de acceso abierto, estarás creando tu propia red pública insegura, exponiéndote a los mismos riesgos.

IX. No Dejarás Rastro Innecesario

La seguridad también es privacidad. Incluso si nadie roba tus datos, la tecnología Wi-Fi puede usarse para rastrear tus movimientos sin tu consentimiento.

El Poder de la Aleatorización de Direcciones MAC

Cada dispositivo tiene un identificador de hardware único para su chip Wi-Fi, llamado dirección MAC. Es como el número de serie de tu tarjeta de red. Antes, los dispositivos usaban siempre la misma dirección MAC, lo que permitía rastrear los movimientos de una persona registrando la presencia de esa MAC en diferentes redes Wi-Fi a lo largo del día.

Para combatir esto, los sistemas operativos modernos implementaron la aleatorización de direcciones MAC. En lugar de usar la dirección real, el dispositivo genera una dirección MAC aleatoria y temporal para cada red a la que se conecta. Así, tu teléfono tiene una «identidad» en el aeropuerto y otra completamente diferente en la cafetería, rompiendo el rastro.

Asegúrate de que esta función esté activada:

- En iOS (iPhone): Ve a

Ajustes > Wi-Fi, pulsa el icono «i» junto a la red y asegúrate de que «Dirección Wi-Fi privada« esté activada. - En Android: Ve a los ajustes de la red Wi-Fi, busca

Avanzado > Privacidady selecciona «Usar dirección MAC aleatoria«.

Además, es una buena práctica de higiene digital «olvidar» las redes públicas de tu lista de redes guardadas cuando termines de usarlas. Esto previene la reconexión automática y mejora tu privacidad.

X. Desconfiarás de lo «Gratuito»

Hay un viejo dicho en el mundo digital: si no pagas por el producto, tú eres el producto. Esto es especialmente cierto para las herramientas de seguridad como las VPN.

Una VPN gratuita, lejos de ser una solución, suele ser el problema. Mantener una red global de servidores VPN cuesta mucho dinero. Si no te cobran una suscripción, tienen que ganar dinero de otra forma, y casi siempre es a costa de tu seguridad y privacidad.

El Peligroso Negocio de las VPN Gratuitas

- Venden tus datos: Muchas VPN gratuitas registran tu actividad y venden tu historial de navegación a anunciantes. Irónicamente, entregas la privacidad que querías proteger.

- Inyectan anuncios y rastreadores: Pueden llenar tu navegación de anuncios o rastreadores que monitorizan tu comportamiento.

- Distribuyen malware: Un estudio encontró que un alarmante 38% de las apps de VPN gratuitas para Android contenían malware.

- Seguridad deficiente: A menudo usan cifrado débil u obsoleto, no tienen Kill Switch y sus servidores son lentos y poco fiables.

Invertir en una VPN de pago de un proveedor de confianza no es un lujo, es una necesidad. El modelo de suscripción alinea sus intereses con los tuyos: necesitan ofrecerte la mejor seguridad para que sigas siendo su cliente.

Tabla Comparativa: VPN Gratuita vs. VPN de Pago

| Característica Clave | VPN de Pago (Servicio de Confianza) | VPN Gratuita (Riesgos Típicos) |

|---|---|---|

| Nivel de Cifrado | AES-256 (Estándar militar), protocolos modernos (OpenVPN, WireGuard). | Débil, obsoleto (PPTP) o incluso inexistente. |

| Política de Registros | Política estricta de cero registros, a menudo auditada por terceros. | Registra y vende el historial de navegación a anunciantes. |

| Kill Switch | Característica estándar para prevenir fugas de datos. | Generalmente ausente, exponiendo al usuario a fugas de datos. |

| Velocidad y Datos | Alta velocidad, sin límites de datos. | Velocidad muy lenta, con límites de datos estrictos. |

| Infraestructura | Miles de servidores en docenas de países. | Un número muy limitado de servidores, a menudo sobrecargados. |

| Modelo de Negocio | Ingresos directos a través de las suscripciones. | Venta de datos, inyección de anuncios, distribución de malware. |

Retomando el Control de Tu Seguridad Digital

Entonces, volvamos a la pregunta original: ¿es seguro conectarse a una red Wi-Fi abierta? La respuesta definitiva es: no, la red en sí misma nunca es segura. Es un espacio público, compartido y sin garantías.

Sin embargo, el riesgo no tiene por qué convertirse en un desastre. Al seguir estos diez mandamientos, no estás haciendo segura la red, estás construyendo tu propia fortaleza personal a tu alrededor. La seguridad no es algo que la red te da; es algo que tú impones sobre ella.

La protección real se basa en tres pilares:

- Herramientas Técnicas: Una VPN de confianza y forzar siempre el uso de HTTPS.

- Configuración del Dispositivo: Un sistema actualizado, con antivirus, cortafuegos y los ajustes de compartición y privacidad correctos.

- Comportamiento Consciente: Verificar redes, desconfiar de lo gratuito, ser consciente de tu entorno y evitar actividades de alto riesgo.

Al internalizar estos hábitos, dejas de ser una víctima potencial y te conviertes en un actor empoderado, capaz de gestionar tu propio riesgo. Así puedes disfrutar de la innegable comodidad de la conectividad moderna sin sacrificar lo más importante: tu seguridad y tu privacidad.

Preguntas más Frecuentes ( FAQ) Riesgos de conectarse a una red wifi pública

¿Es seguro conectarse a una red wifi abierta?

No es completamente seguro conectarse a una red wifi abierta, ya que estas redes son más vulnerables a ataques de ciberdelincuentes que pueden robar información personal y datos sensibles.

¿Qué riesgos de seguridad implican las redes wifi públicas?

Las redes wifi públicas pueden exponer tu información personal a hackers, quienes pueden interceptar datos transmitidos si no utilizas medidas de seguridad adecuadas, como una VPN o conexiones HTTPS.

¿Cómo protegerse al usar redes wifi abiertas?

Para protegerte al conectarte a una red wifi abierta, es recomendable utilizar una red privada virtual (VPN) para cifrar tu tráfico y evitar el acceso no autorizado a tus datos.

¿Qué tipo de información puede ser robada en una red wifi no segura?

En una red wifi no segura, los ciberdelincuentes pueden robar información confidencial como contraseñas, datos bancarios y correos electrónicos, así como cualquier otra información sensible que transmitas.

¿Cuáles son los principales riesgos de uso de redes wifi públicas?

Los principales riesgos incluyen el acceso no autorizado a tu dispositivo, el robo de información personal y la posibilidad de caer en una red falsa que imite una red legítima.

¿Es recomendable utilizar una VPN en cafeterías o aeropuertos?

Sí, es altamente recomendable utilizar una VPN en lugares como cafeterías o aeropuertos, donde la seguridad de la red wifi puede ser cuestionable y los riesgos de conectarse son mayores.

¿Cómo se puede acceder a una red wifi gratuita de forma segura?

Para acceder a una red wifi gratuita de forma segura, asegúrate de que la red sea legítima, utiliza una VPN y evita acceder a sitios web que requieran información sensible sin una conexión segura.

¿Qué medidas de seguridad pueden ayudar a proteger tu información en redes públicas?

Además de usar una VPN, es importante tener un antivirus actualizado, desconectar la compartición de archivos y evitar realizar transacciones que contengan información sensible mientras estés conectado a una red pública.

¿Qué es una red wifi falsa y cómo identificarla?

Una red wifi falsa es una red que imita el nombre de una red legítima para engañar a los usuarios. Puedes identificarla verificando el nombre exacto y asegurándote de que la red requiera una contraseña antes de conectarte.

QUIZ Seguridad en Wi-Fi Públicas

Test de Seguridad en Wi-Fi Públicas

Pon a prueba tus conocimientos sobre cómo navegar de forma segura en redes públicas. Responde a 10 preguntas y descubre si eres un experto en ciberseguridad.

Reglas: Tienes 5 minutos para completar el test.

Resultados del Quiz

Daniel Rodrigues es un líder innovador experto en tecnologías avanzadas como Ciber Seguridad, Seguridad de la información, Inteligencia Artificial, Big Data, IoT y Realidad Virtual. Combina una visión estratégica con experiencia en gestión de P&L, fusiones y adquisiciones, y dirección de equipos complejos. Sus especialidades incluyen el desarrollo de negocio, la transformación digital y la seguridad.